Directorio activo

Activación y configuración de Active Directory

Para la activación y configuración del directorio activo utilizará el Administrador del servidor en el que accederá a la sección Agregar roles y características, en esta sección agregará diferentes roles:

- Servicios de dominio de Active Directory

- Servicios de federación de Active Directory

Siga esta ventana haciendo clic en Siguiente hasta llegar al final. Cuando esto suceda, verá una barra de carga. Cuando haya regresado a la página principal del Administrador del servidor, debería notar que los 2 roles seleccionados previamente se agregaron al menú de la izquierda. Además, aparecerá 1 alerta en el menú superior.

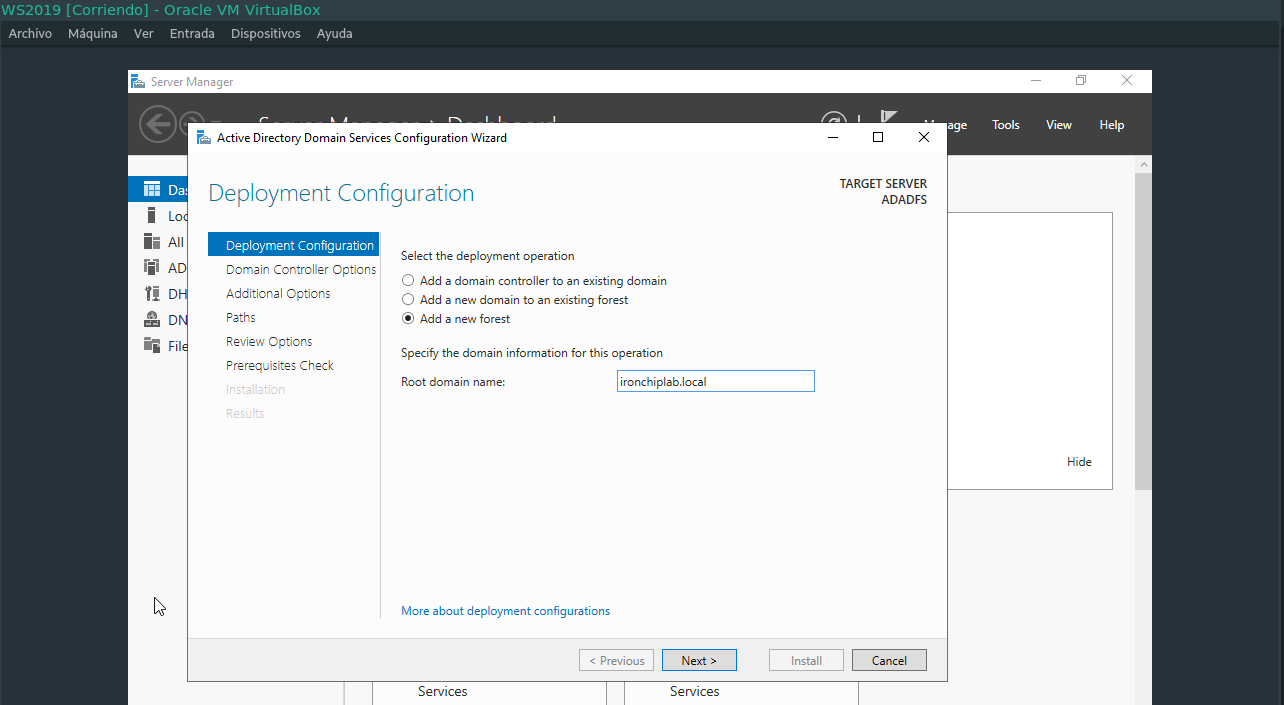

Haga clic en la alerta Promocionar este servidor a un controlador de dominio. En esta pestaña abierta, seleccione Agregar un nuevo bosque y escriba el nombre de dominio deseado. Sigue todos los pasos hasta llegar al final y haz clic en el botón Instalar. Después de completar esto, recibirá otra alerta de DNS que se resolverá más adelante.

DNS

Configuración DNS

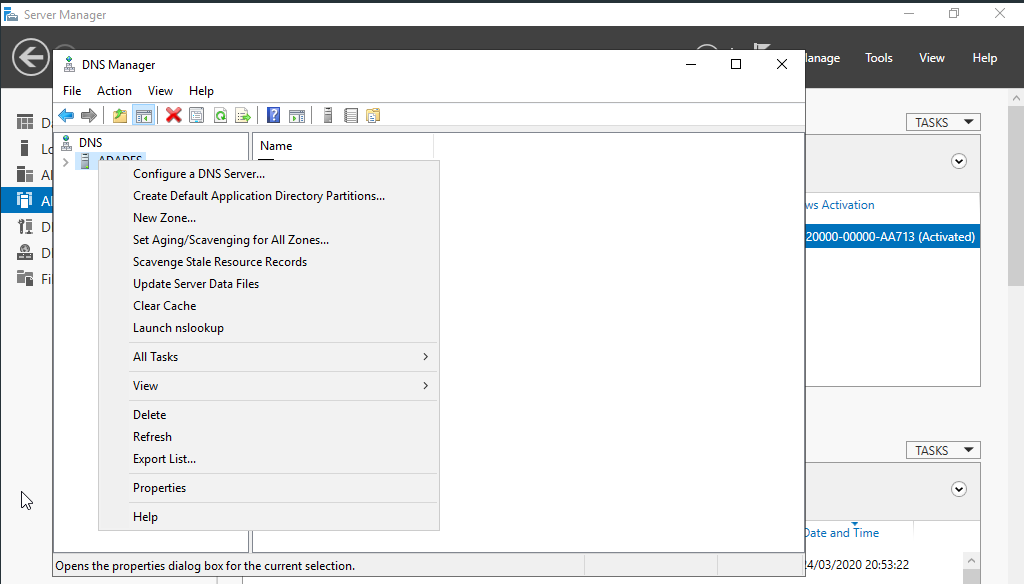

Desde las herramientas administrativas abrirás el programa de configuración de DNS. Haga clic derecho en ADADFS para acceder a Propiedades.

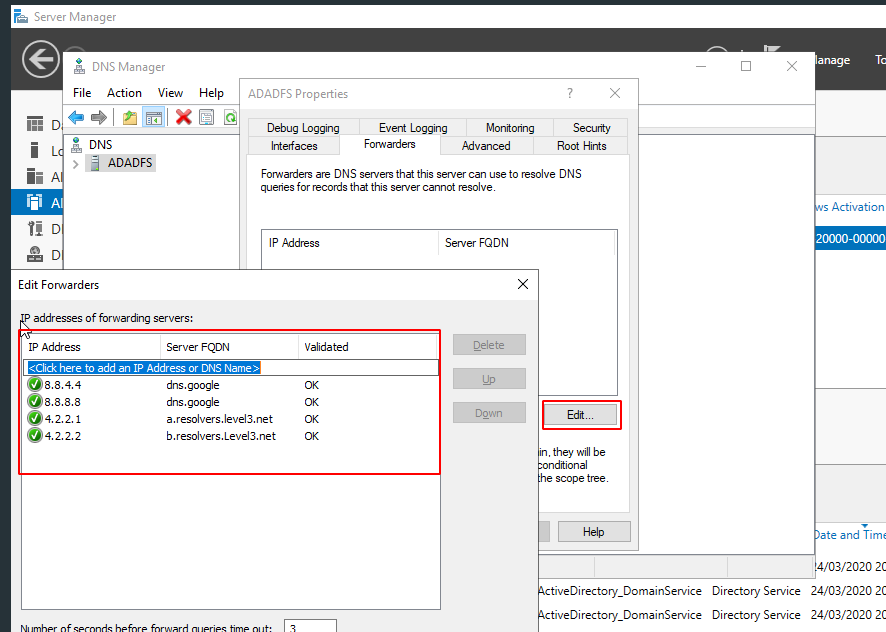

Haga clic en la sección Reenviadores y agregue los servidores DNS externos que sean necesarios, como 4.2.2.1, 4.2.2.2.2, 8.8.8.8 y 8.8.4.4.

Después de esto, la máquina se reiniciará automáticamente.

Certificado SSL

Creación de certificado SSL

El certificado se creará con el siguiente comando:

New-SelfSignedCertificate -DnsName server.ironchip.localCuando se crea, se abrirá el programa certlm.msc. El certificado creado se encuentra en la carpeta denominada personal. Haga clic derecho en el certificado y Abrir, en la pestaña Detalles haga clic en Copiar a archivo. En esta nueva ventana, lo único que tienes que cambiar es exportar la clave privada seleccionando Sí, exportar la clave privada. Intente guardar el certificado en el escritorio y luego expórtelo a la carpeta correspondiente.

Para exportar el certificado ejecutaremos el certificado desde el escritorio, esto abrirá una ventana. En esta ventana tendremos que cambiar 2 cosas:

- Elegiremos Máquina local.

- Una vez que haya llegado al punto de exportarlo, haga clic en Colocar todos los certificados y en Examinar seleccione la carpeta Autoridades de Certificación Raíz de Confianza.

Nota: Todo lo demás será predeterminado.

Active Directory Federation Services

Configuración de AD FS

El siguiente paso es configurar el servicio de federación.

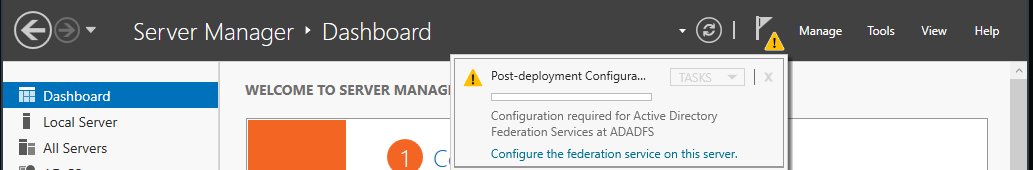

En el panel de control del Administrador del servidor, se abrirá la alerta y luego seleccione Configurar el servicio de federación en el servidor.

Se abre el Asistente de configuración del servicio de federación de Active Directory.

En la página de Bienvenida, seleccione Crear el primer servidor de federación en una granja de servidores de federación y luego haga clic en Siguiente.

En la página Conectarse a AD DS, especifique una cuenta con derechos de administrador de dominio para el dominio de Active Directory ironchip.local al que está unida esta computadora y luego haga clic en Siguiente.

En la página Especificar propiedades del servicio, haga lo siguiente y luego haga clic en Siguiente:

- Importa el certificado SSL que hayas obtenido anteriormente. Este certificado es el certificado de autenticación de servicio requerido. Selecciónelo en el menú desplegable.

- Para proporcionar un nombre para su servicio de federación, escriba adfs.ironchip.local. Este valor es el mismo valor que proporcionó cuando inscribió un certificado SSL en los Servicios de certificados de Active Directory (AD CS).

- Para proporcionar un nombre de visualización para su servicio de federación, escriba Ironchip Corporation.

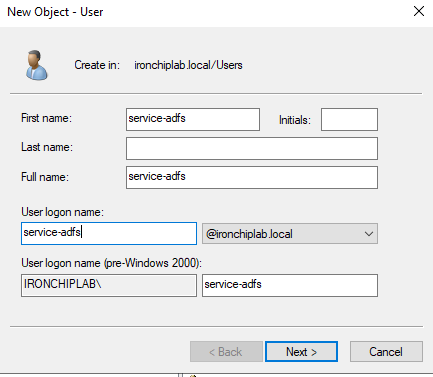

En la página Especificar cuenta de servicio, seleccione Usar una cuenta de usuario de dominio existente o una cuenta de servicio administrada de grupo.

Para completar el paso 5, debe crear un usuario específico para ese servicio. Vaya al Paso 1 para agregar un usuario si no sabe cómo hacerlo. Agregue un usuario de service-adfs.

Después de eso, puede volver al asistente y seleccionar ese usuario

En la página Especificar base de datos de configuración, seleccione Crear una base de datos en este servidor mediante la base de datos interna de Windows y luego haga clic en Siguiente.

En la página Opciones de revisión, verifique sus selecciones de configuración y luego haga clic en Siguiente.

En la página Comprobaciones de requisitos previos, verifique que todas las comprobaciones de requisitos previos se hayan completado correctamente y luego haga clic en Configurar.

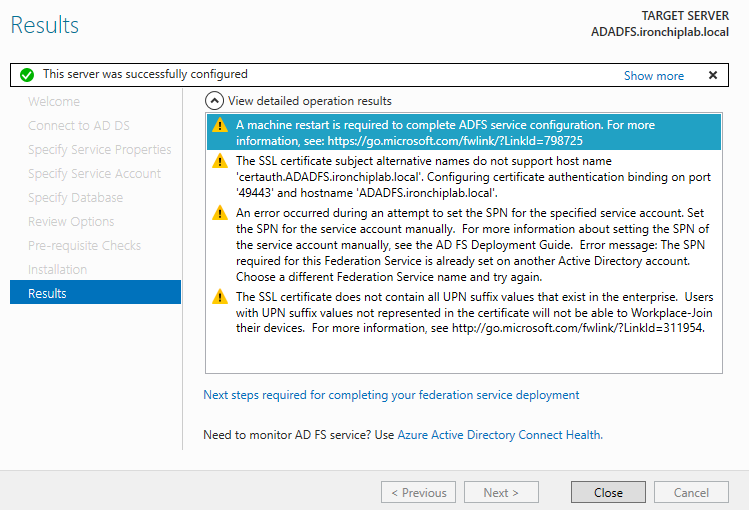

En la página Resultados, revise los resultados, verifique si la configuración se completó correctamente, aparecerán 4 advertencias, pero no se preocupe por eso ahora.

Aplicación

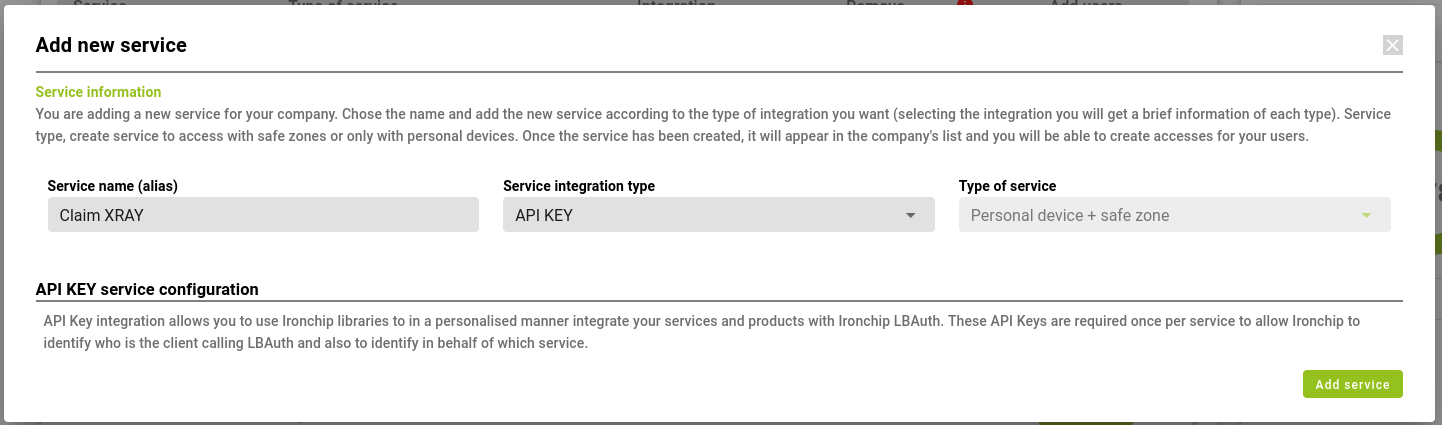

Creación de una aplicación ApiKey

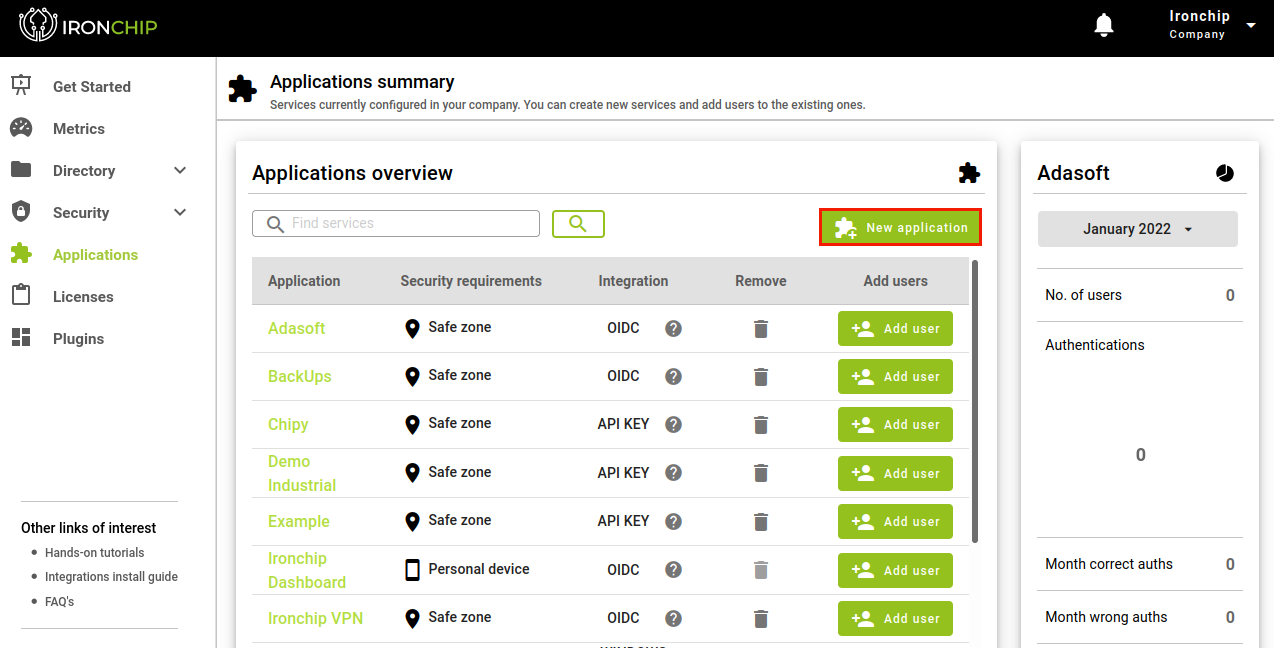

Una vez que acceda a la plataforma de Ironchip, deberá navegar hasta Aplicaciones y crear una nueva.

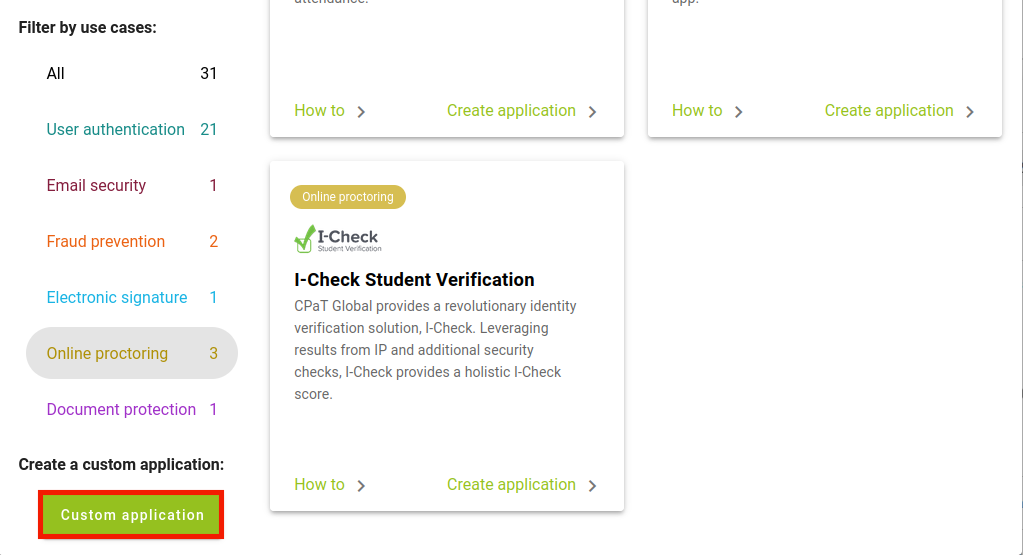

En este caso el tipo será Personalizado, para lo cual se seleccionará Aplicación Personalizada.

En la ventana abierta se añadirá la información necesaria sobre el servicio que se está creando.

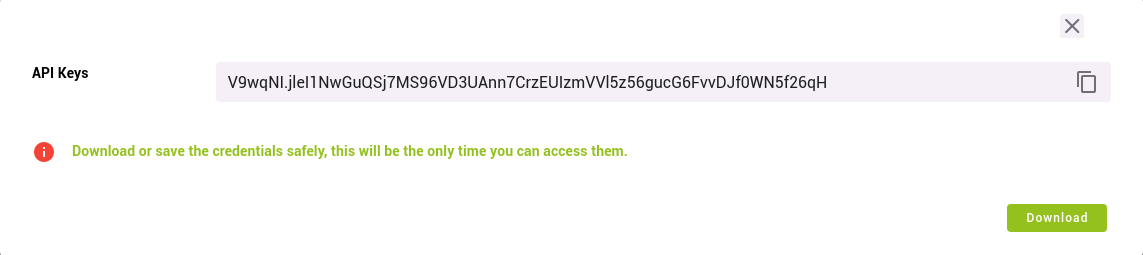

Recibirá una nueva ApiKey, debe guardarla para usarla en el siguiente paso.

Nota: No podrá recuperar esta información una vez que se cierre la pestaña, así que cópiela y guárdela.

ADFS Plugin

Instalación del complemento AD FS

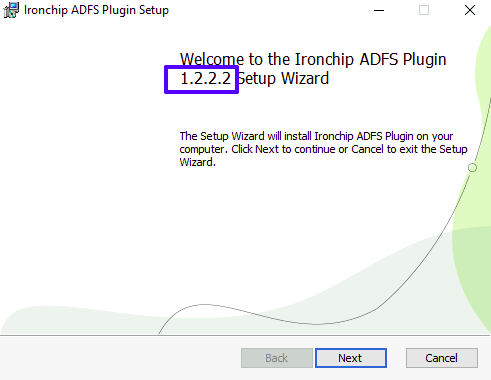

Para instalar el plugin necesita el instalador del plugin, que puede ser descargado desde la sección de plugins en el Dasboard de LBAuth.

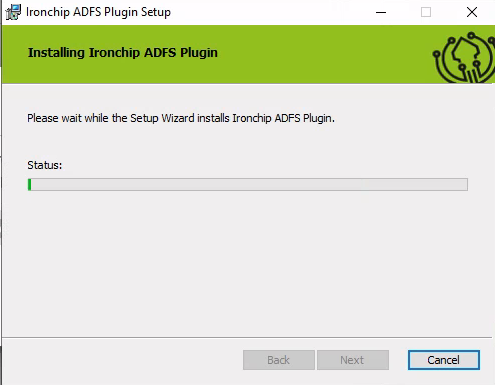

Una vez descargado, ejecute el instalador para dar comienzo a la instalación:

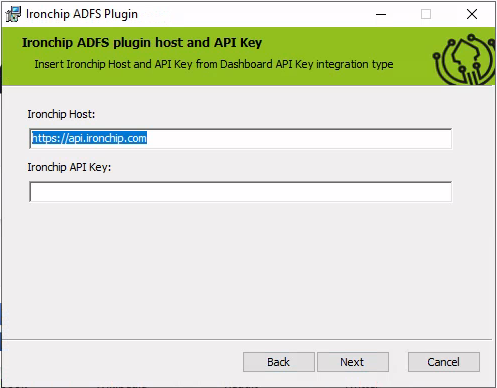

Los únicos campos a configurar serán, el Host, que dejará como viene por defecto en caso de duda, y el API Key, que será devuelta cuando cree una aplicación de tipo API Key en el dashboard:

Si se ha configurado correctamente, el instalador procederá a la instalación del plugin y a su correcta puesta a punto en AD FS.

Prueba del plugin ADFS

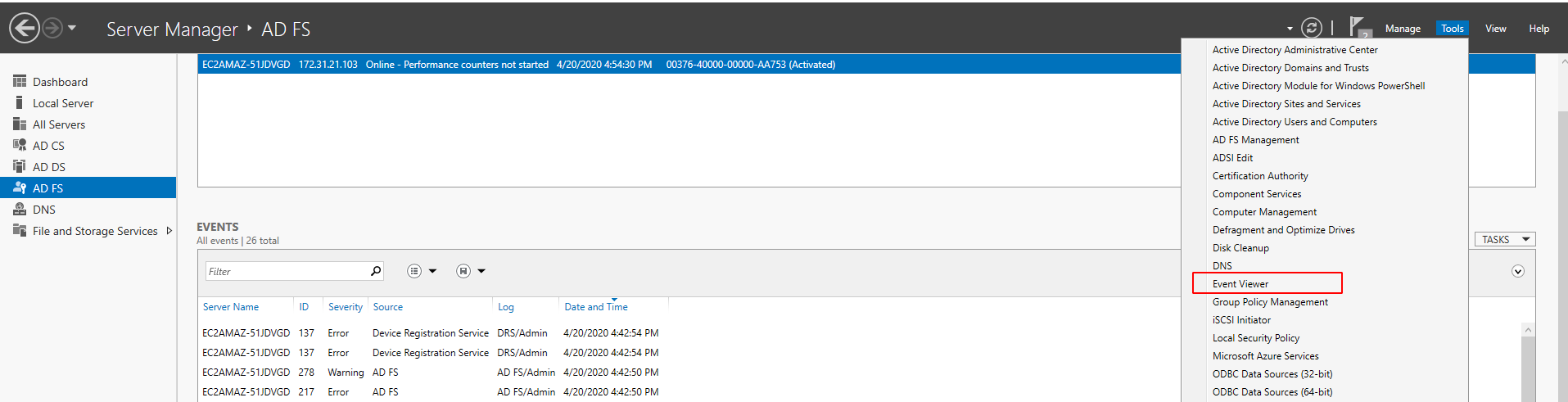

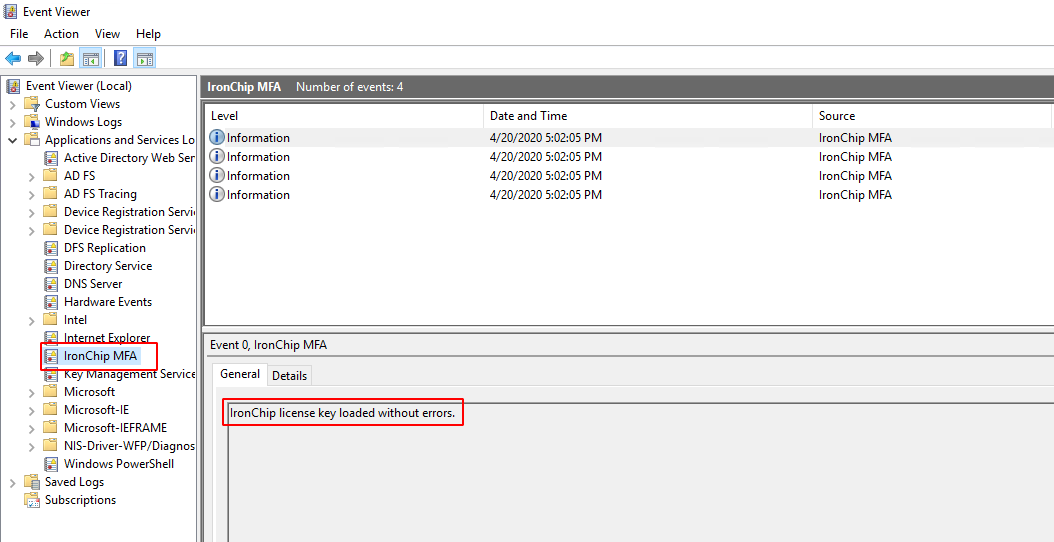

Acceda al Visor de eventos para ver los registros del complemento IronChip MFA.

Si todo está bien, debe ver “Complemento IronChip ADFS” en la lista de Registros de aplicaciones y servicios. Haga clic en él, y si el complemento está instalado, debe ver “** Clave de licencia de IronChip cargada sin errores. **” en los registros como puede ver aquí:

Nota: Si ve el mensaje “No se pudo cargar la clave de licencia de IronChip”. Verifique que sea la licencia correcta y vuelva a intentarlo. Si el problema persiste, comuníquese con el soporte de IronChip para obtener ayuda.

Claims Xray

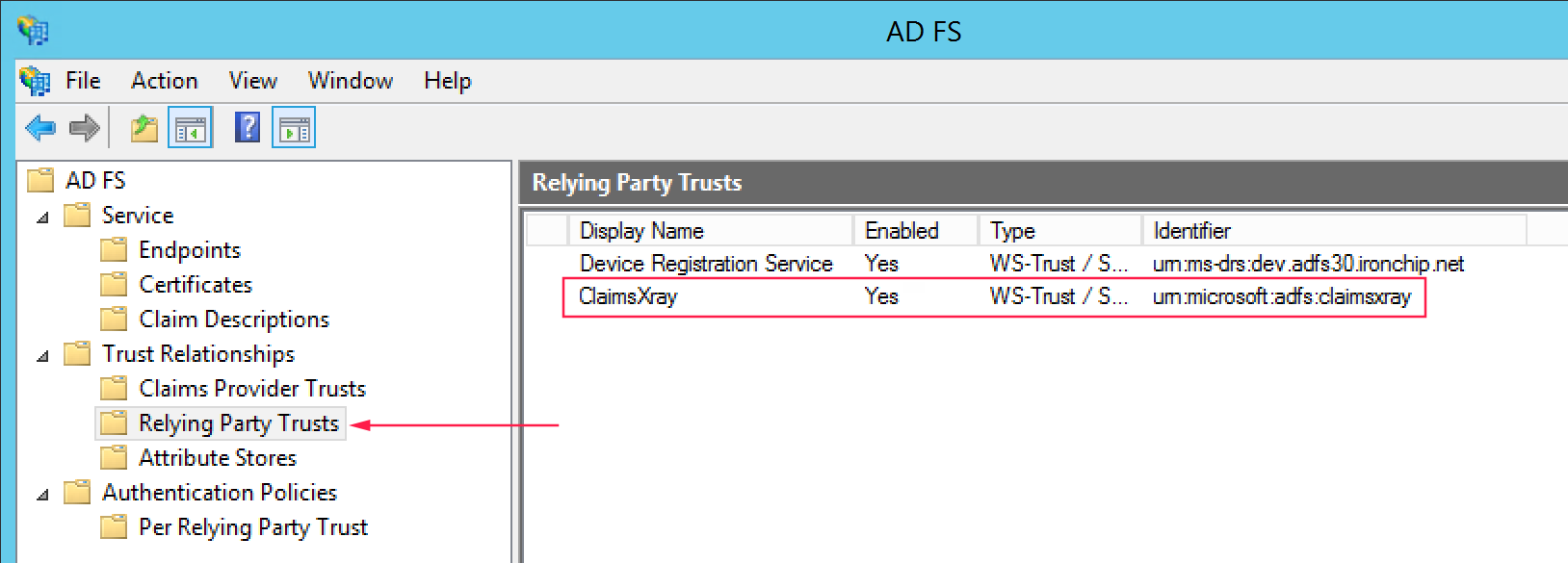

Configuración de Claims Xray como aplicación de prueba AD FS

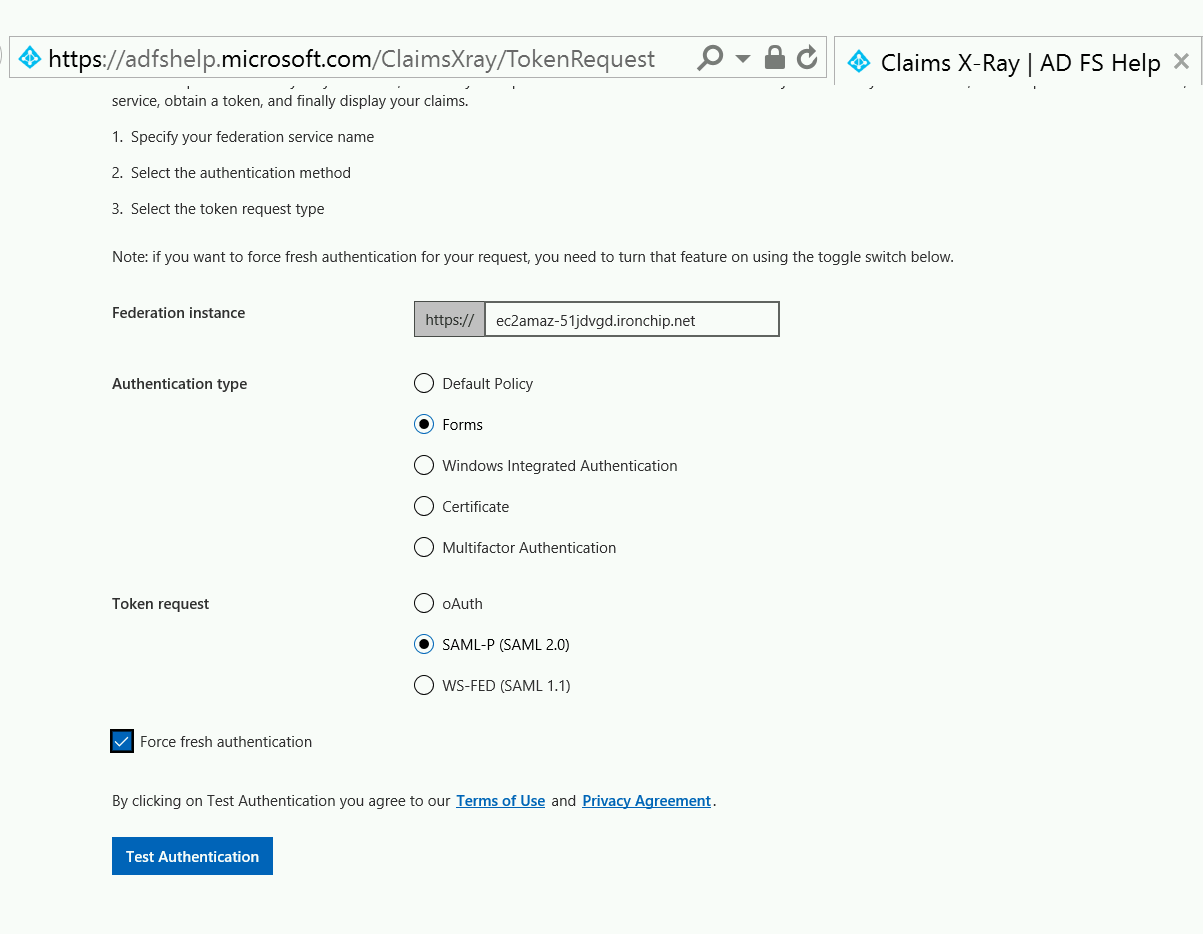

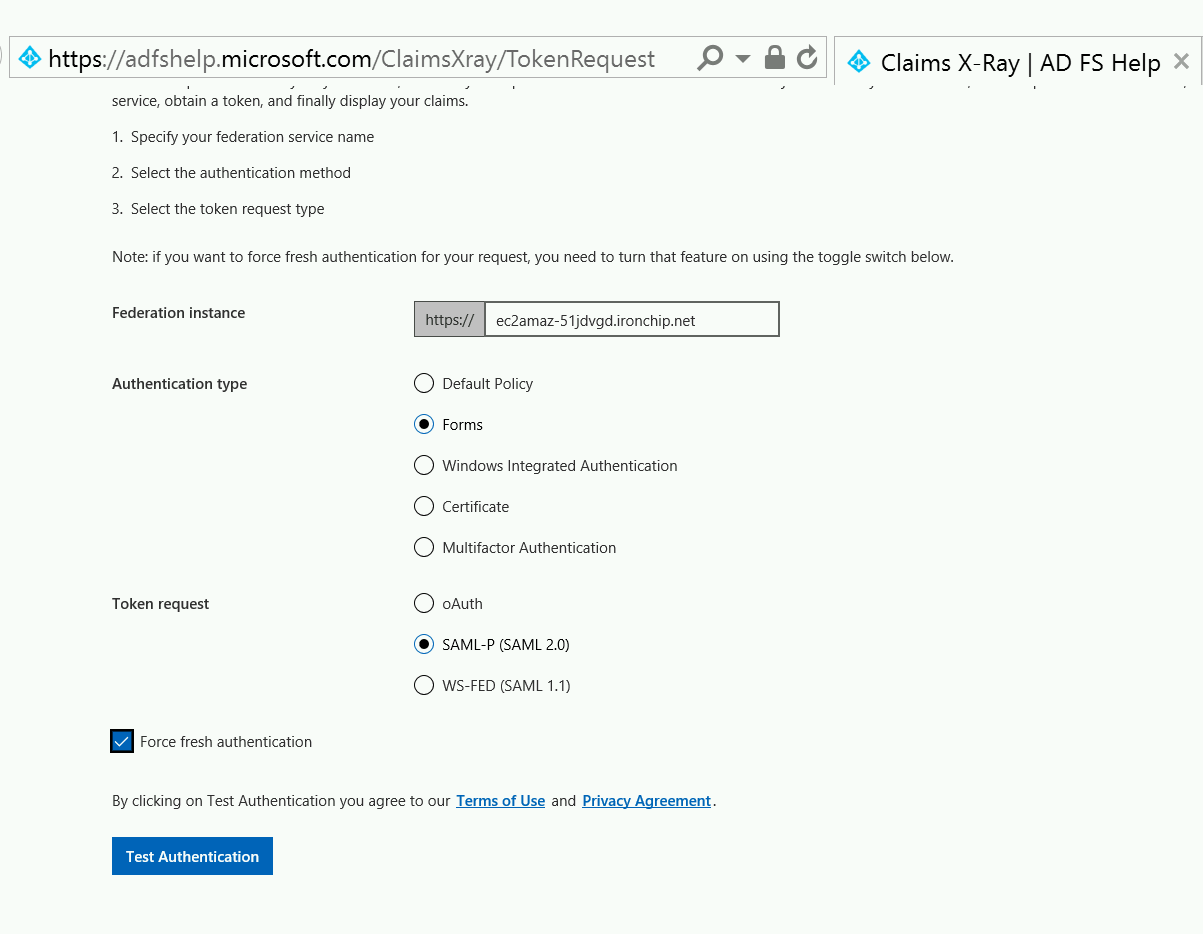

Navegar a https://adfshelp.microsoft.com/ClaimsXray/TokenRequest y seguir las instrucciones.

Abrir PowerShell como administrador y ejecutar:

$authzRules = "=>issue(Type = `"http://schemas.microsoft.com/authorization/claims/permit`", Value = `"true`"); "

$issuanceRules = "@RuleName = `"Issue all claims`"`nx:[]=>issue(claim = x); "

$redirectUrl = "https://adfshelp.microsoft.com/ClaimsXray/TokenResponse"

$samlEndpoint = New-AdfsSamlEndpoint -Binding POST -Protocol SAMLAssertionConsumer -Uri $redirectUrl

Add-ADFSRelyingPartyTrust -Name "ClaimsXray" -Identifier "urn:microsoft:adfs:claimsxray" -IssuanceAuthorizationRules $authzRules -IssuanceTransformRules $issuanceRules -WSFedEndpoint $redirectUrl -SamlEndpoint $samlEndpointEsto agrega Claims Xray como RelyingPartyTrust.

Si desea agregar la integración OIDC, ejecute:

Add-AdfsClient -Name "ClaimsXrayClient" -ClientId "claimsxrayclient" -RedirectUri https://adfshelp.microsoft.com/ClaimsXray/TokenResponse

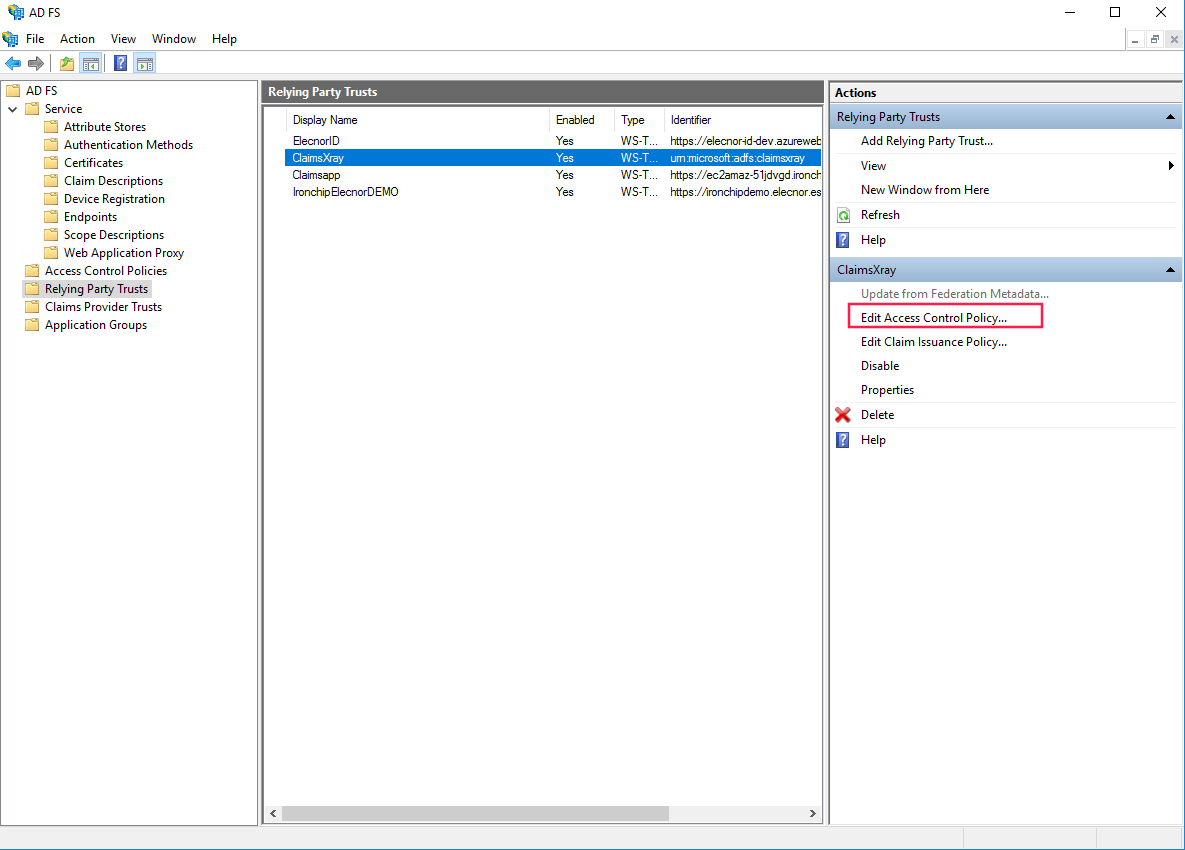

if ([System.Environment]::OSVersion.Version.major -gt 6) { Grant-AdfsApplicationPermission -ServerRoleIdentifier urn:microsoft:adfs:claimsxray -AllowAllRegisteredClients -ScopeNames "openid","profile" }Ahora deberíamos ver Claims Xray como Relying Party Trusts.

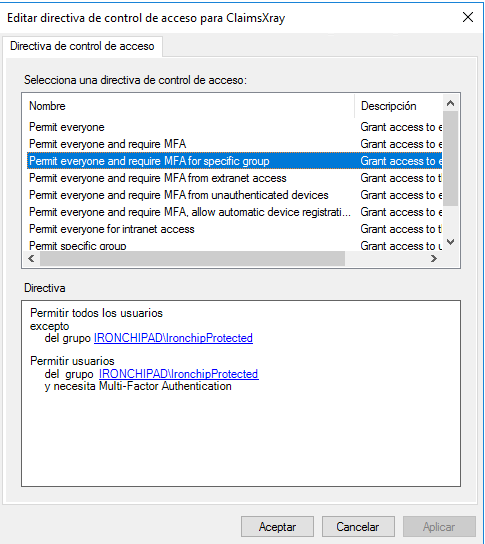

Si en el directorio de control de acceso no tiene ningún parámetro, debe presionar el botón derecho y hacer clic en editar directorio de control de acceso y eliminar todo. Después de eso, debe eliminar todo y seleccionar el tercero, permitir a todos y MFA para un grupo específico, en la parte inferior debe seleccionar el grupo protegido.

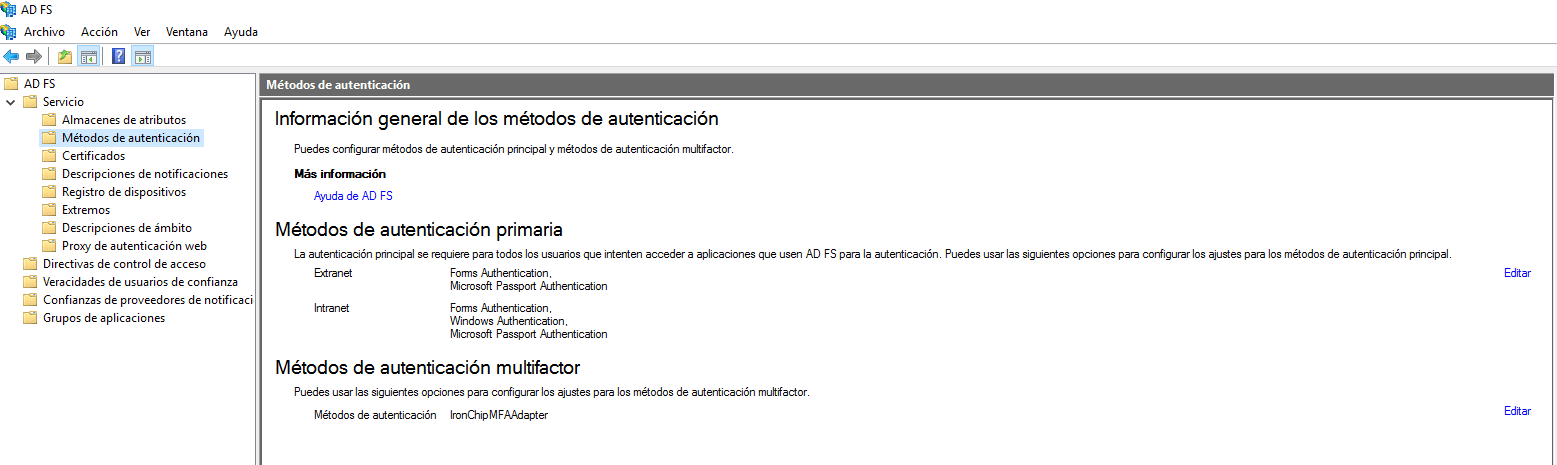

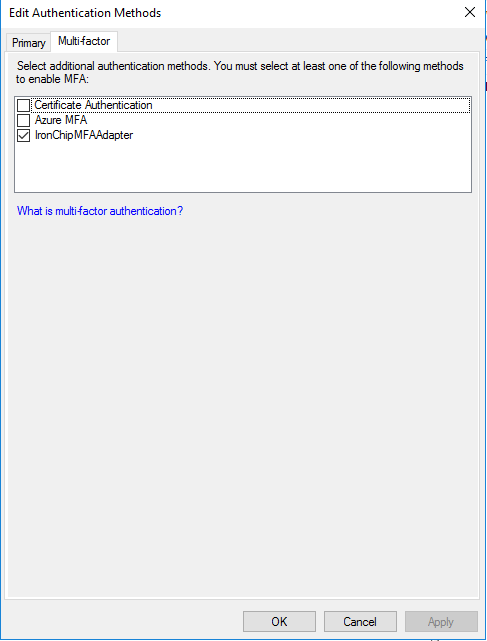

Dentro de métodos de autenticación en métodos de autenticación multifactor debe ver IronchipMFAAdapter. Si no puede verlo, debe editarlo y agregarlo.

Puede usar la herramienta para probar AD FS. Después de eso, configúralo como puedes ver en la siguiente imagen:

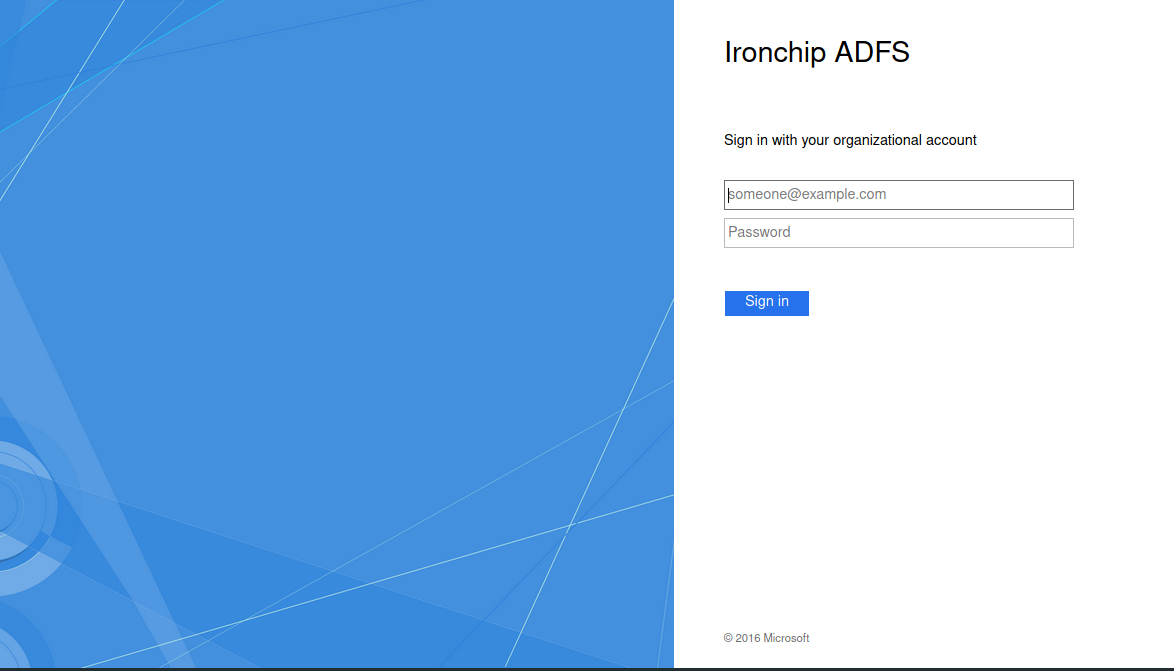

Cuando haga clic en Probar autenticación, será redirigido a su ADFS.

Accesos IDP

Activación de inicio de sesión de IDP

Podemos ver los endpoints de nuestro ADFS desde PowerShell

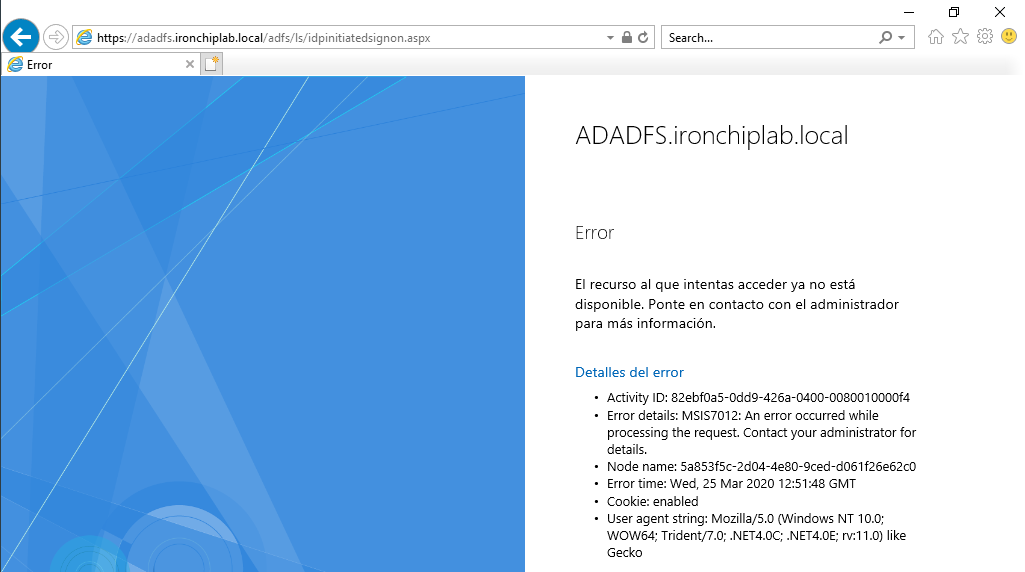

Get-AdfsEndpoint | select FullUrlPruebe la página de registro de adfs con la URL de su ADFS y agregue al final /idpinitiatedsignon.aspx.

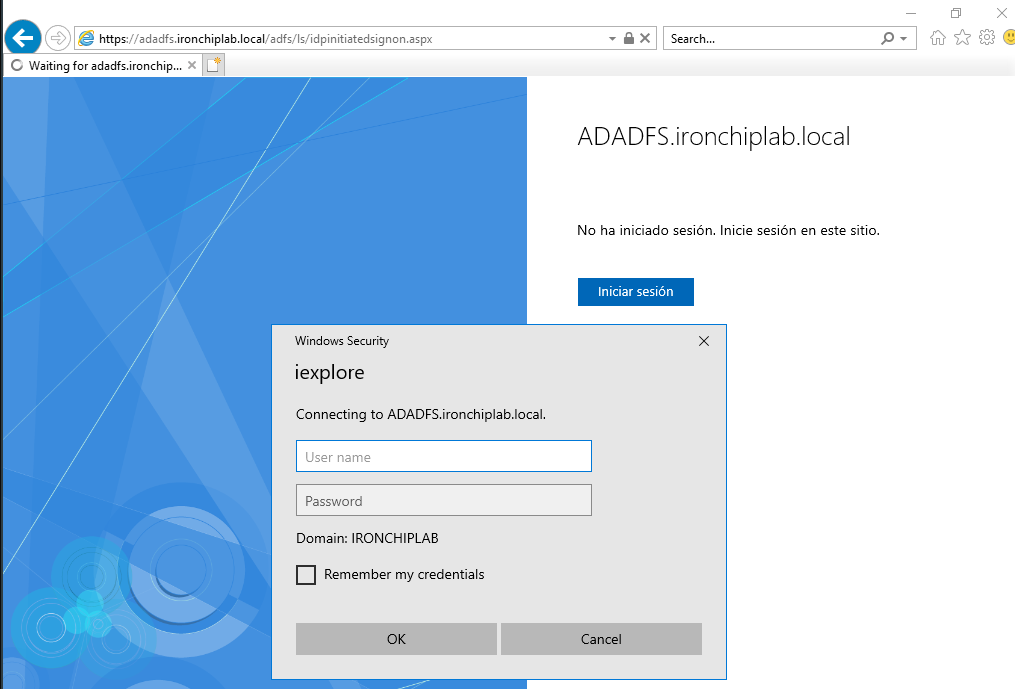

Cuando vaya a la página en nuestro navegador, verá un error, porque la página web está deshabilitada de forma predeterminada.

Ve a powershell y ejecuta:

Set-AdfsProperties -EnableIdPInitiatedSignonPage $trueAhora puedes autenticarte con tu usuario:

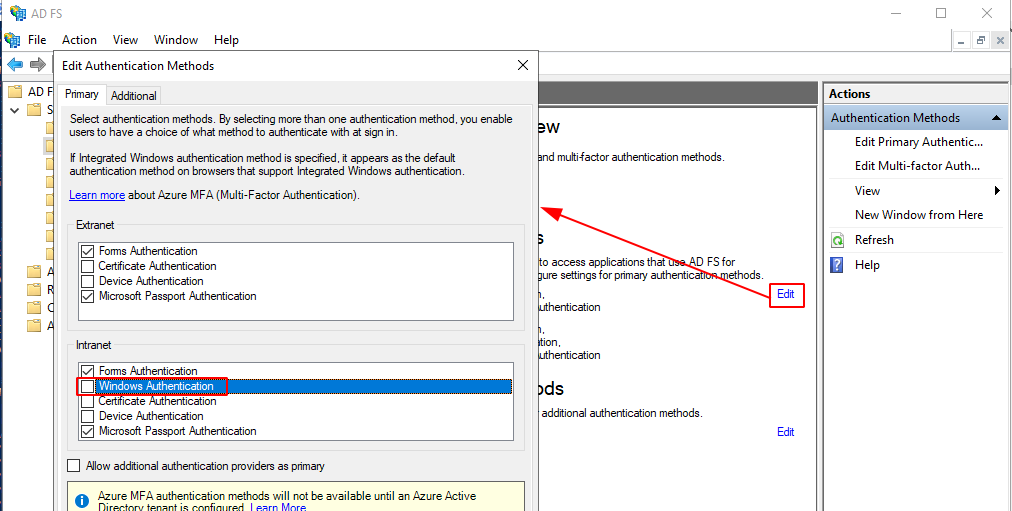

Como puede ver, indicación de seguridad de Windows aparece en la pantalla. Puede cambiar esta desactivación de la opción de aviso de seguridad de Windows en la Consola de administración de ADFS. Expanda servicios, haga clic en métodos de autenticación, haga clic en Editar en métodos de autenticación primarios y desmarque la opción de solicitud de viudas**. Haz clic en Aplicar y Aceptar.

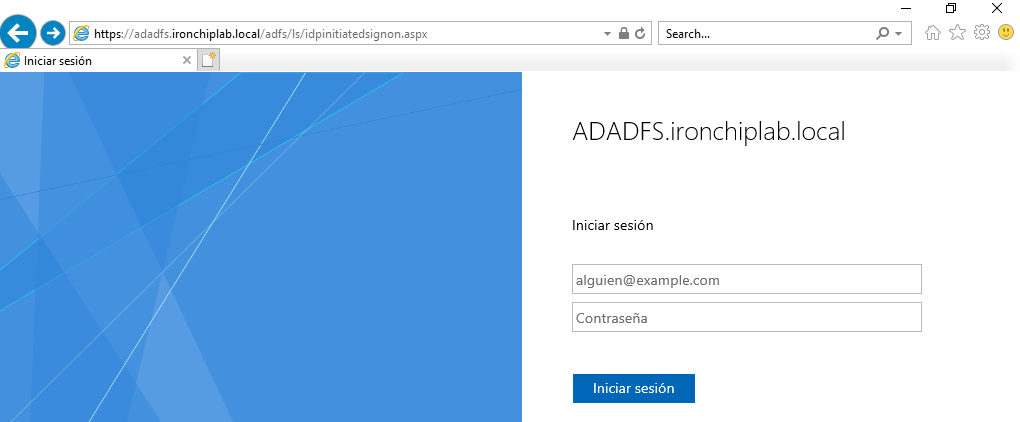

Ahora puede ver un formulario de inicio de sesión.

Ironchip MFA

Configurar Ironchip MFA para fideicomisos de usuario autenticado

Según la interfaz del programa administrador de ADFS, se distinguirá entre ADFS 3.0 y 4.0. Elija el adecuado y siga las instrucciones.

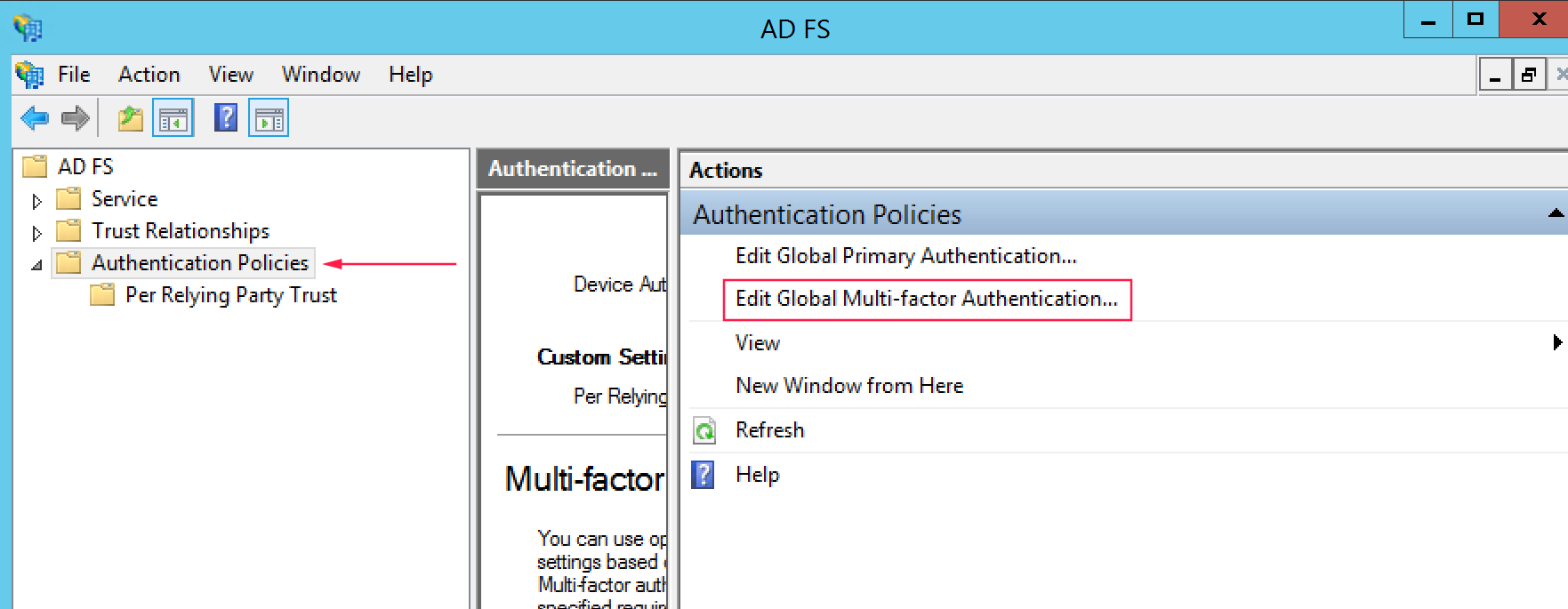

ADFS 3.0

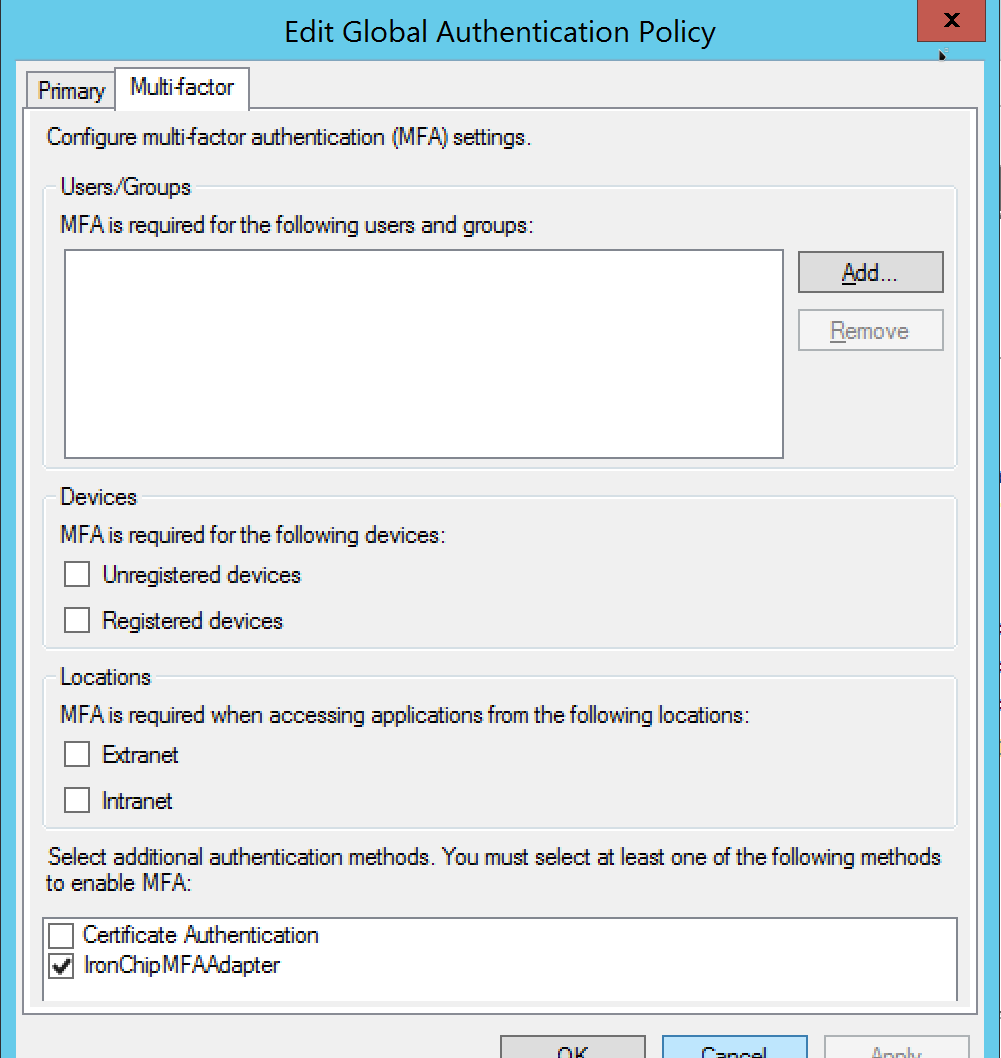

Vaya a Políticas de autenticación y haga clic en Editar MFA global.

Aquí seleccione Adaptador Ironchip MFA como método de autenticación multifactor deseado.

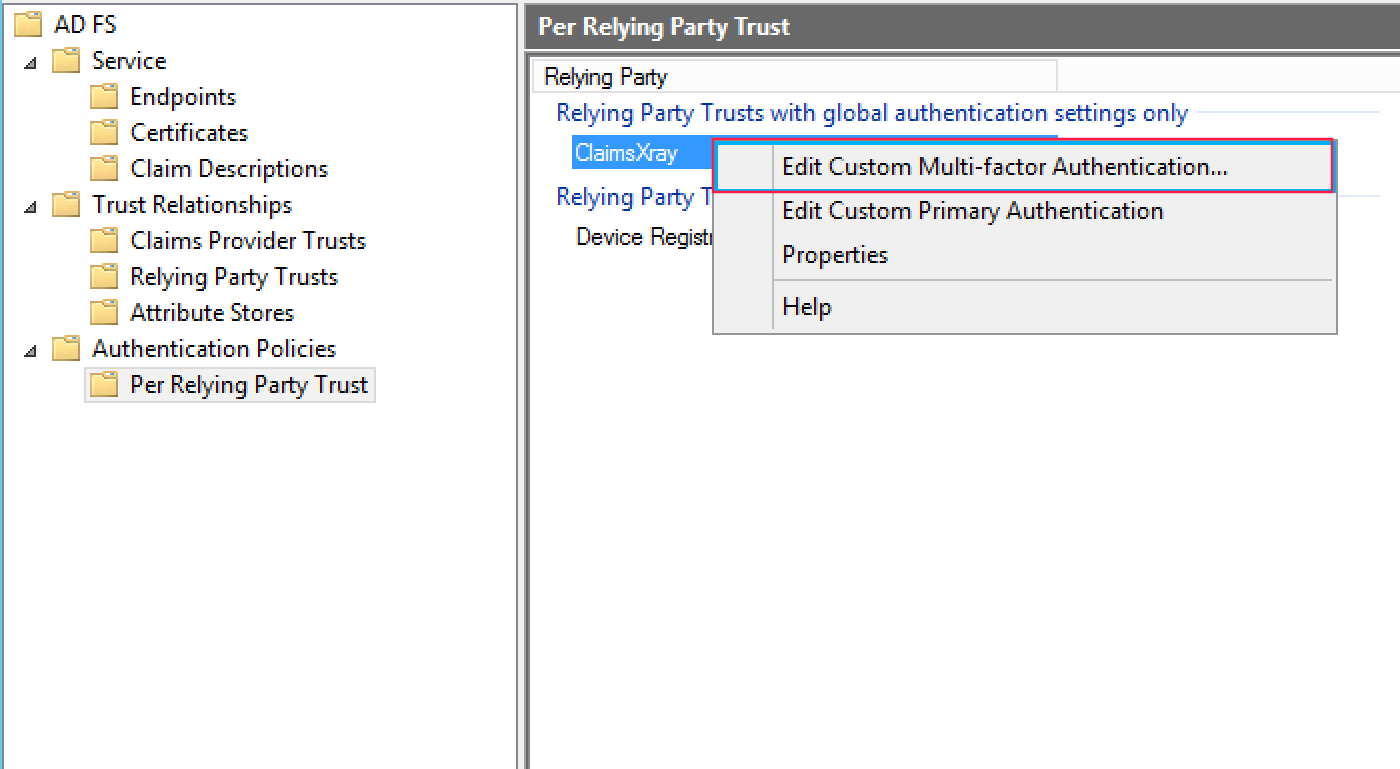

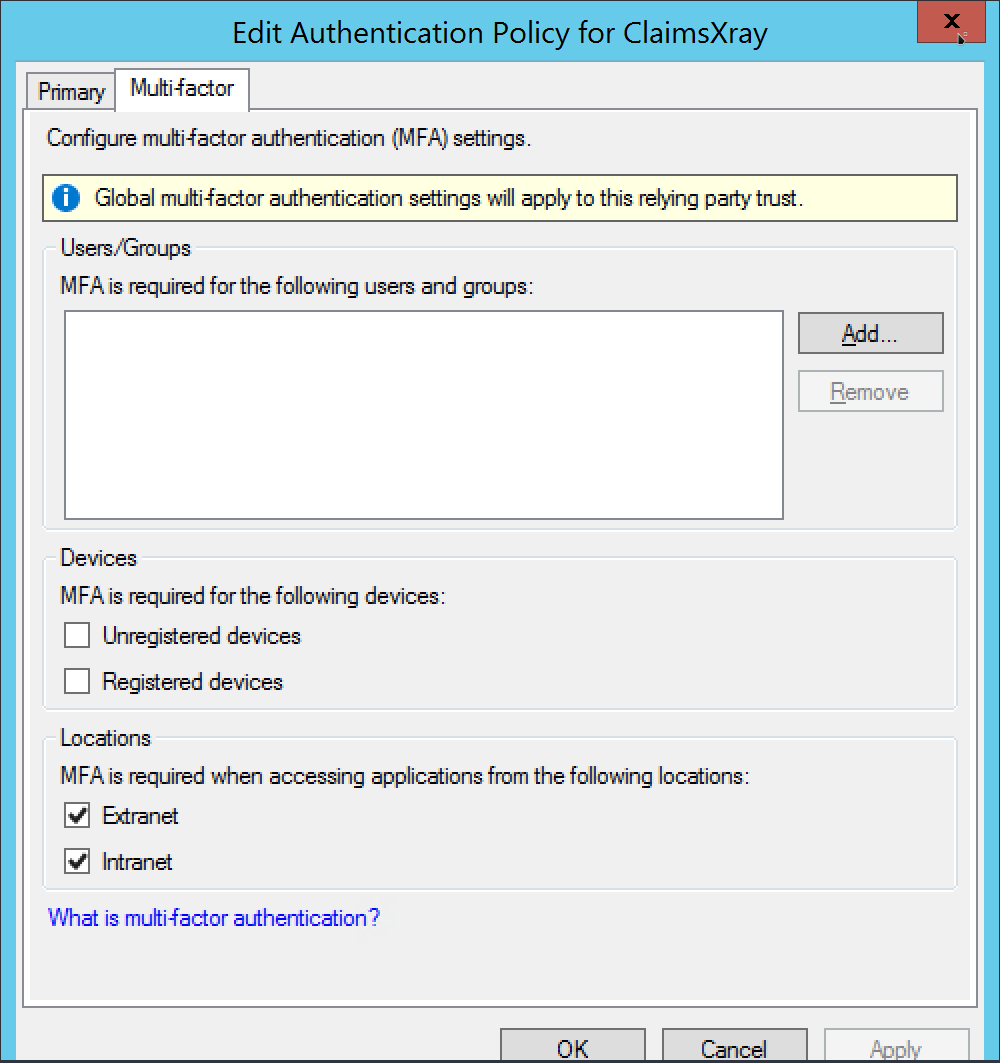

Después de eso, debemos habilitar la autenticación multifactor para un servicio específico, en este ejemplo necesitaremos MFA para el acceso a ClaimsXRay. Vaya a Confianza por parte de confianza y haga clic con el botón derecho en el servicio para proteger. Haga clic en Editar autenticación multifactor personalizada.

Habilite MFA para intranet, extranet o ambos.

Su servicio ahora está protegido con Ironchip MFA.

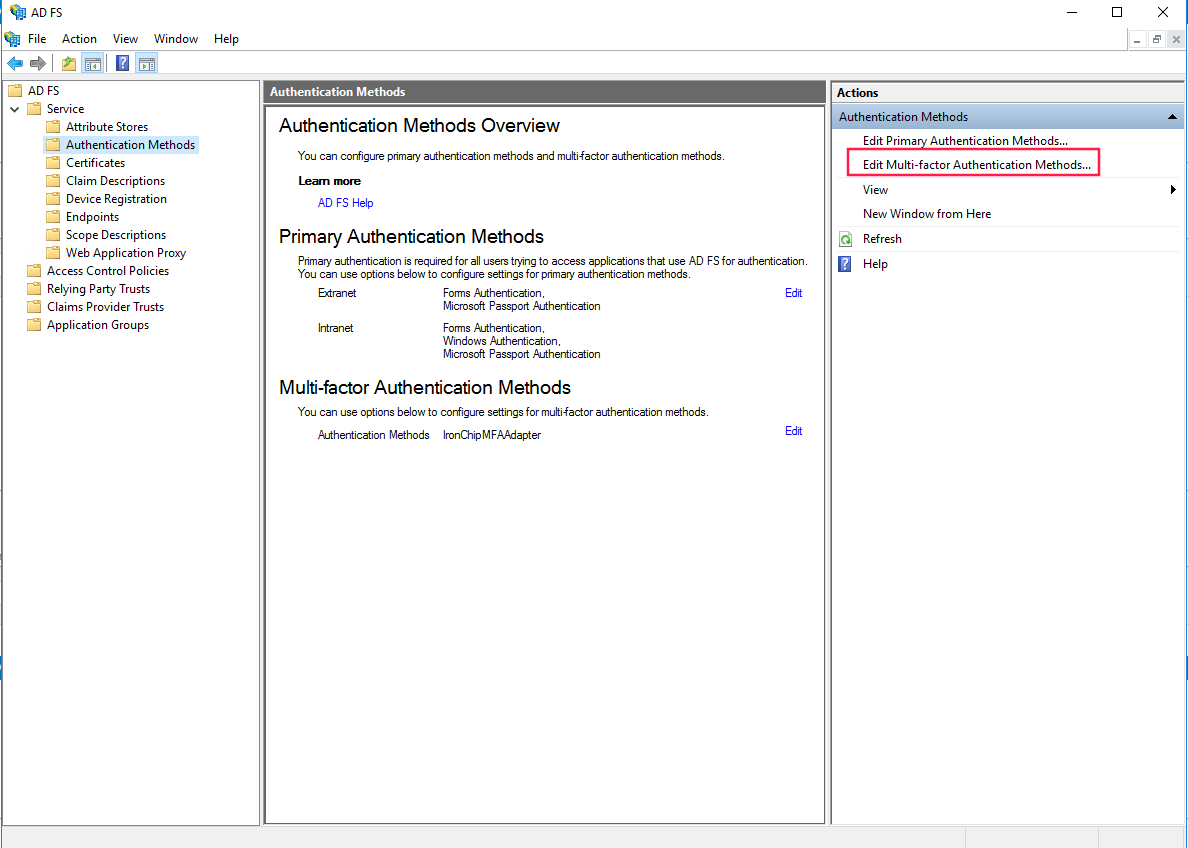

ADFS 4.0

Vaya a Servicio > Métodos de autenticación. Aquí, vaya al menú de la derecha y haga clic en Editar métodos de autenticación de múltiples factores.

En la pestaña Multifactor, seleccione Adaptador Ironchip MFA.

Aplicar y Ok. Después de eso, vaya a Fideicomisos de parte dependiente y seleccione el servicio ClaimsXray. En el menú de la derecha, haga clic en Editar política de control de acceso.

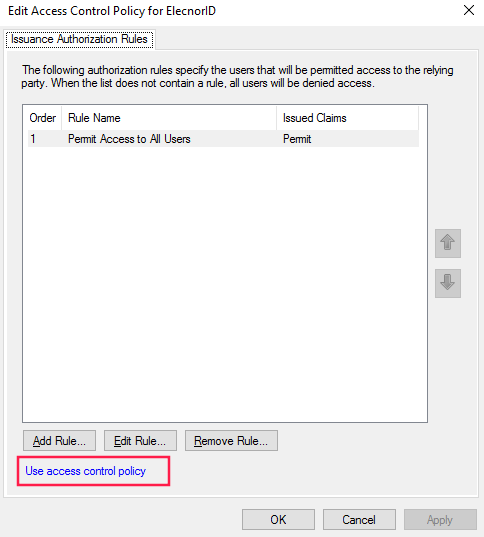

En la ventana abierta, en la parte inferior, verás Usar política de control de acceso. Haz click en eso.

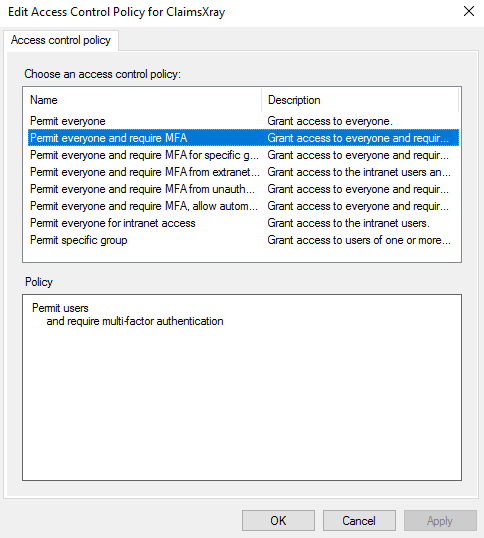

En las ventanas solicitadas, seleccione Permitir a todos y requerir MFA. Puede aplicar esta configuración solo a un grupo de usuarios específico si lo desea.

Aplicar y Ok. Ahora este servicio está protegido con Ironchip MFA.

Autentificación

Claims XRay Protected Service Test

You can use the Claims X-Ray tool to test Ironchip MFA. Configure it as you can see in next image:

When you click on Test Authentication, you will be redirected to your ADFS.

First, introduce your user and password.

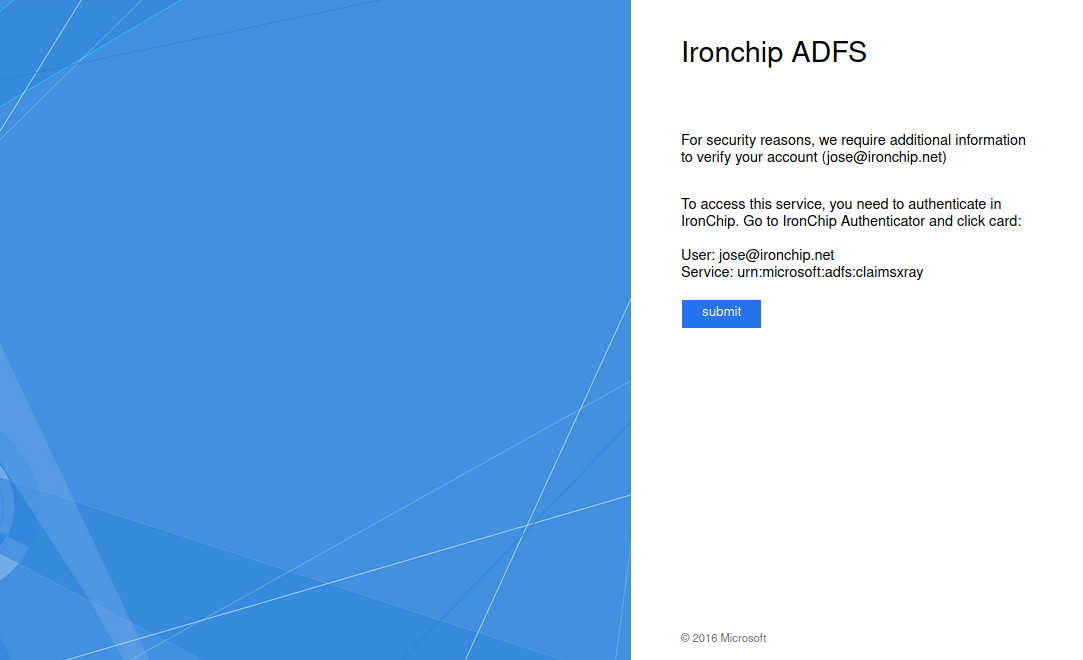

After that you will be prompted to require MFA

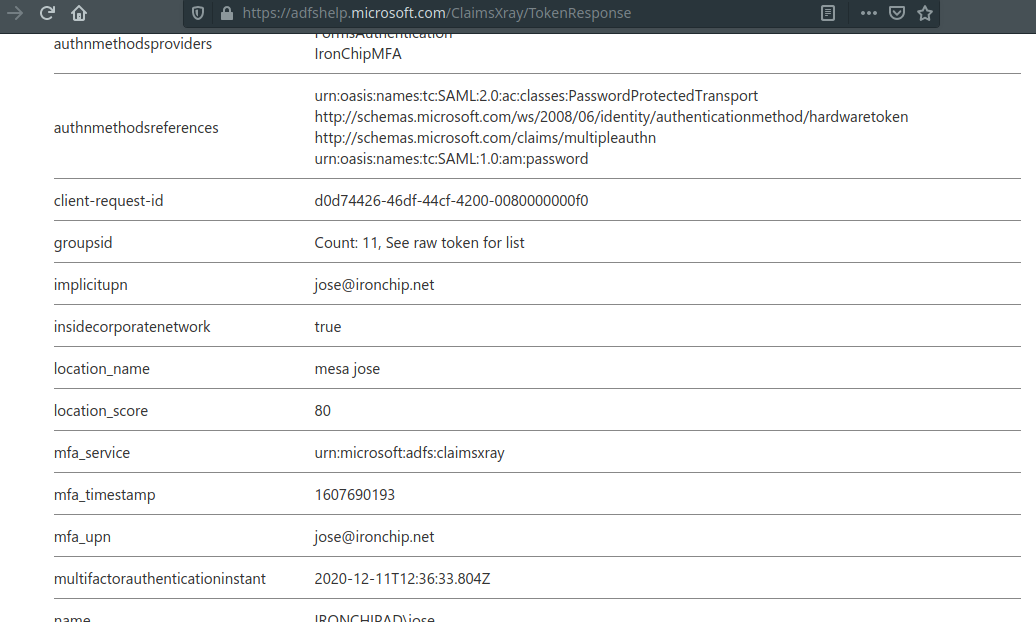

Click on Submit. You will recive a Push notification in application to authenticate using Ironchip Authenticator. Click on push and authenticate. If everything is Ok you will be redirected to this final page: