Guia de configuración de inicio de sesión en Windows mediante Ironchip.

- Introducción

- Agregar aplicación en Ironchip

- Dar acceso a usuarios

- Distribución masiva

- Ironchip como método único de login

- Preguntas frecuentes

Introducción

En esta guía veremos como agregar una capa extra de seguridad en el inicio de sesión de windows mediante Ironchip.

Agregar aplicación en Ironchip

Para añadir la aplicación al panel de control de Ironchip, vaya al apartado aplicaciones > nueva aplicación y cree una “aplicación personalizada”.

Póngale un nombre identificativo, seleccione tipo API KEY, y descargue el documento que le da la plataforma.

Dar acceso a usuarios

- Vaya a el servicio recién creado, pulse en opciones y añadir nuevo acceso.

- Seleccione el o los usuarios que van a utilizar el servicio.

- Configure el nombre de usuario para que coincida con el nombre de el equipo o el dominio + nombre de usuario. Ejemplo: PC-URKO\urko.

- Añada desde que ubicación y con que dispositivos pueden acceder.

Instalación de plug-in de inicio de sesión

El primer paso es descargar el plug-in de Windows Logon desde la sección plug-ins de la plataforma Ironchip.

El archivo.msi descargado, lo ejecutaremos en la máquina la cual queremos implementar inicio de sesión con Ironchip:

- Pulsamos en Next, en la siguiente pantalla aceptarán los términos de uso y volverá a hacer clic en Next.

- En esta página seleccionaremos que queremos instalar y que no pulsando en la flecha derecha a cada apartado:

- En la primera opción instalaremos el servicio de Ironchip Windows Logon.

- En la segunda opción instalaremos el servicio OTP para el inicio de sesión offline.

- En la tercera opción instalaremos la aplicación de escritorio de autenticación, Ironchip Windows Authenticator.

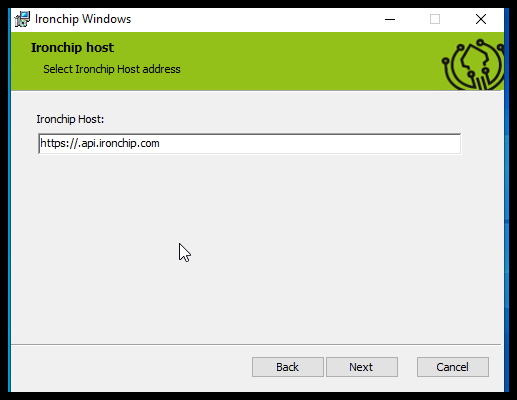

En la siguiente pantalla se seleccionará el entorno al cual está apuntando la aplicación, por defecto viene establecido el entorno de producción, por lo que solo sería necesario hacer clic en el botón Next.

En la siguiente pantalla, se introducirá la API KEY conseguida al crear el servicio, en el parámetro Ironchip API Key, y a continuación hacemos clic en el botón de Next.

Una vez en la siguiente pantalla y con todos los parámetros configurados de forma correcta, hacemos clic en el botón de Install.

Si todo ha sido configurado de forma correcta y la instalación se ha realizado con éxito, veremos la siguiente pantalla. Por último para terminar con la instalación se pulsará el botón Finish.

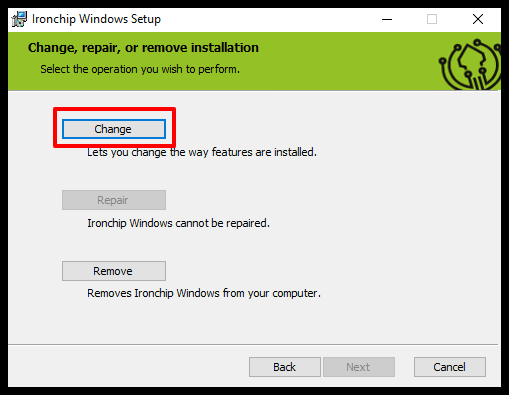

Importante: Existe la posibilidad de realizar cambios si así lo requiere para el correcto funcionamiento del servicio, esto es posible volviendo al instalador, pulsar el botón Next y en la siguiente pantalla elegir la opción Change.

¡Ya puedes utilizar Ironchip como método de autenticación en Windows!!!

Video

Distribución masiva

Instalación masiva de Windows Logon a través de GPO.

Necesitas instalar Orca, la cual es una herramienta para editar ficheros .msi, debemos generar un archivo .mst a partir del instalador de Ironchip Windows Logon con extensión .msi

Descargar la herramienta para editar archivos MSI (Orca).

Descargar Componentes de Windows

Descargar el instalador o archivo con extensión .msi que se desea transformar.

Abre el archivo descargado con clic derecho y elige la opción “Editar con Orca”.

Una vez dentro de la herramienta desde la pestaña Transformar, elegimos Nueva transformación.

Una vez dentro navegamos hasta la opción Propiedades.

Allí podemos editar todas las opciones que consideremos necesarias: por ejemplo si estamos trabajando en un entorno distinto al de producción, modificamos la sección de IRONCHIP_HOST y colocamos el entorno correcto.

También será necesario agregar una nueva fila donde colocaremos la API KEY correspondiente. para esto hacemos doble click en una de las zonas en blanco, primero colocamos la Propiedad: IRONCHIP_APIKEY y damos a OK.

Saldrá un mensaje donde indica que la columna ha sido modificada con éxito, pulsamos OK para continuar.

Luego colocaremos el valor para dicha propiedad, allí en Valor colocamos la API KEY generada en nuestro aplicación en el panel de gestión de Ironchip.

Pulsamos OK para continuar.

Realizados los pasos anteriores, tendrás en la pantalla la nueva propiedad - valor que has creado.

Para continuar debemos ir nuevamente a la pestaña Transformar y elegir la opción de Generar Transformación.

Debemos darle un nombre al archivo y guardar los cambios.

Luego podemos verificar que se nos ha creado el archivo con extensión .mst en la ubicación elegida.

Generar la política de grupo (GPO).

Nota: Es necesario que creemos una carpeta compartida con los usuarios/equipos que vayan a estar involucrados en la política de grupo, allí dentro, debemos meter el instalador .msi así como el archivo .mst que acabamos de generar en los pasos previos con orca.

En nuestro servidor, en la pestaña de herramientas seleccionamos Group Policy Management.

En la pantalla que se abre debemos expandir el nodo de nuestro dominio y en la carpeta Dominios elegir la opción de Crear una GPO en este dominio y anclarlo aquí.

En la siguiente ventana daremos un nombre a la política de grupo que se esta creando, es recomendable darle un nombre a la política de grupo acorde a la acción que se pretende realizar.

Luego pulsamos OK para continuar.

Una vez generada la política nos ubicamos sobre el nombre de la misma y damos clic con el botón derecho, veremos desplegar un listado de acciones en donde elegimos Editar

Dentro del Editor de la Política nos dirigimos a Computer Configuration > Policies > Software Setting > Software installation. Clic derecho sobre Software installation, seleccionar New > Package.

En la siguiente ventana es Importante que seleccionemos el archivo .msi desde la carpeta compartida que generamos al principio de la configuración.

Luego pulsamos Open.

En la siguiente ventana seleccionamos la opción Avanzado y pulsamos OK.

Se abrirá una nueva ventana de las propiedades de la política donde seleccionamos la opción Asignados (debemos seleccionarla así aparezca ya marcada), de está forma se habilitará la opción de Instalar está aplicación al inicio de sesión la cual debemos marcar también.

Nos dirigimos a la pestaña Modificaciones, allí debemos pulsar el botón de Agregar

En esta pantalla debemos elegir el archivo .mst generado antes, recuerda elegirlo desde la carpeta compartida, la misma usada al momento de elegir el archivo .msi anterior.

Luego pulsamos Open.

Ahora veremos la ruta desde donde ha sido seleccionado el archivo, lo siguiente será pulsar OK.

Cerramos la ventana Group Policy Management y abrimos una consola de comando de Windows.

En la consola debemos introducir el comando gpupdate /force. El servidor informará de que no podrá aplicar la política de instalación sin reiniciar y ofrecerá reiniciar. Escriba en la línea de comandos Y, y pulse la tecla Enter. El sistema se reiniciará 1 minuto después de introducir el comando. O simplemente reinicie el servidor a través del menú Inicio.

Luego de esto, veremos la aplicación instalada en todos los equipos que fueron incluidos en la GPO.

Nota: Este paso debe hacerse en todos los dispositivos que participan en la política, clientes y servidor.

List Blanca de usuarios por GPO.

Si deseamos agregar una Lista Blanca de Usuarios al momento de realizar una distribución por medio de una Política de Grupo (GPO), es posible, para ello sigue los siguientes pasos:

- En nuestro servidor, en la pestaña de herramientas seleccionamos Group Policy Management.

- En la pantalla que se abre debemos expandir el nodo de nuestro dominio y en la carpeta Dominios elegir la opción de Crear una GPO en este dominio y anclarlo aquí.

Una vez creada la política de grupo, ya sea una nueva o la misma que será usada para distribuir la aplicación a un grupo de usuarios específicos que previamente hemos agregado a un grupo, como se describe aquí:

Para continuar agregando también la Lista Blanca debemos desde la pestaña de Edición de la GPO que hemos creado, en la zona de Configuración de la computadora elegir la carpeta Configuraciones de Windows, y damos clic derecho sobre en la opción Registro, elegimos la opción New.

En la ventana que se despliega debemos colocar los datos tal y como se aprecian en la imagen: En la pestaña de General:

- Action: Update.

- Hive: HKEY_LOCAL_MACHINE

- Key Path: SOFTWARE\Ironchip\Logon

- Value name: WhitelistUsers

- Value type: REG_MULTI_SZ

- Value data: DOMAIN\\Username, Importante, el nombre de usuario debe estar tal y como es introducido por el usuario, en el campo de usuario del Windows Logon. En cada línea debe ir un usuario, en caso de querer agregar multiples usuarios, uno por cada línea.

En este campo se deben utilizar expresiones regulares (RegEx), lo que nos permite usar expresiones para:

a) Añadir usuario:

IRONCHIP\\username

y más especifico aún, en caso de querer minimizar errores por el uso de case sensitive debemos agregar al inicio:

(?i)IRONCHIP\\username

b) Usuarios sin depender de un Dominio:

.*\\username

Utilizando la expresión para evitar errores por case sensitive:

(?i).*\\username

c) Excluir de un dominio:

(IRONCHIP\\.*)

Una vez introducidos los valores de forma correcta y como se especifica, pulsamos Apply y seguidamente OK.

Ironchip como método único de login

Autenticación únicamente con Ironchip Windows Logon.

- Entrar en Editar directivas de Grupo.

- Selecciona la carpeta Plantillas Administrativas.

- Luego seleccionamos la carpeta de Sistema.

- Elegimos la carpeta “Inicio de Sesión”, aquí elegir la opción de “Excluir proveedores de credenciales”.

- Esta opción estará en (No configurada), debemos seleccionar (Habilitada).

- Luego en el campo de texto Excluir los siguientes proveedores de credenciales:

Debemos colocar la GUID del proveedor de credenciales con el nombre: PasswordProvider.

Para saber como encontrar la GUID pulsa en este texto.

7. Luego pulsamos Aplicar seguido de Aceptar y ya quedaría habilitada la autenticación únicamente con Ironchip Windows Logon.

Windows Logon como único método de autenticación distribuido por GPO.

En nuestro servidor, en la pestaña de herramientas seleccionamos Group Policy Management.

En la pantalla que se abre debemos expandir el nodo de nuestro dominio y en la carpeta Dominios elegir la opción de Crear una GPO en este dominio y anclarlo aquí.

En la siguiente ventana daremos un nombre a la política de grupo que se esta creando, es recomendable darle un nombre a la política de grupo acorde a la acción que se pretende realizar.

Luego pulsamos OK para continuar.

Una vez generada la política nos ubicamos sobre el nombre de la misma y damos clic con el botón derecho, veremos desplegar un listado de acciones en donde elegimos Editar.

Selecciona la carpeta Políticas, y dentro seleccionamos la carpeta Plantillas Administrativas.

Luego seleccionamos la carpeta de Sistema.

Elegimos la carpeta Inicio de Sesión, aquí elegir la opción de Excluir proveedores de credenciales.

Esta opción estará en (No configurada), debemos seleccionar (Habilitada).

Luego en el campo de texto Excluir los siguientes proveedores de credenciales:

Debemos colocar la GUID del proveedor de credenciales con el nombre: PasswordProvider.

Para saber como encontrar la GUID pulsa este texto.

Nota: Para ubicar esta GUID, ve a el editor del registro, pulsa en edicion y despues en buscar. Escribe "passwordprovider" y copia la guid de el registro con {} incluidos.

Luego pulsamos Aplicar seguido de Aceptar y ya quedaría habilitada la autenticación únicamente con Ironchip Windows Logon.

Cerramos la ventana Group Policy Management y abrimos una consola de comando de Windows.

En la consola debemos introducir el comando gpupdate /force. El servidor informará de que no podrá aplicar la política de instalación sin reiniciar y ofrecerá reiniciar. Escriba en la línea de comandos “Y”, y pulse la tecla “Enter”. El sistema se reiniciará 1 minuto después de introducir el comando. O simplemente reinicie el servidor a través del menú Inicio.

Luego de esto, veremos la aplicación instalada en todos los equipos que fueron incluidos en la GPO.

Nota: Este paso debe hacerse en todos los dispositivos que participan en la política, clientes y servidor.

Esté será el resultado del proceso realizado:

Preguntas frecuentes

Como encontrar la GUID del PasswordProvider

Dirígete al editor de registro de Windows, el cual lo puedes encontrar buscando el nombre en el buscador de Windows.

Una vez hay, pulsa en Edición y después en Buscar. También puedes acceder pulsando las teclas Control + F.

Se abrirá una nueva pestaña, en ella deberás colocar la palabra PasswordProvider, y seguido pulsa en el botón “Buscar siguiente”.

Por último, pulsa en el único registro que aparece, la cadena que aparece marcada en la imagen es el GUID.

.png?width=376&height=236&name=Untitled%20(3).png)