Manual de usuario

- Privacidad

- Conceptos

- Integridad del dispositivo

- Identificadores

- Comportamientos

- Advertencias

- Fraudes

- Comprender las evaluaciones de riesgos

Privacidad

¿Cómo aborda Ironchip la privacidad?

Ironchip desarrolla todos los productos siguiendo el marco de privacidad por diseño, lo que significa que integramos la privacidad en nuestras soluciones en todos los niveles, desde la concepción de la idea hasta el lanzamiento del producto.

Nuestra tecnología fue desarrollada de manera que impide el acceso a información capaz de volver a identificar a los usuarios. Ironchip no recopila identificadores de dispositivos estáticos únicos (como IMEI y MAC), cuentas asociadas (correo electrónico y teléfono), datos de identificación civil (nombre y número de seguro social) o datos confidenciales: información que revela el origen étnico, religión, opinión política, afiliación a entidades religiosas, filosóficas, políticas o gremiales, y datos relativos a la salud, la vida sexual, la genética y la biometría.

Nuestra solución requiere la recopilación de datos de dispositivos móviles a través de un SDK. Una vez autorizado, el SDK de Ironchip comienza a recopilar datos sin identificar personalmente a ningún usuario.

Los usuarios pueden denegar la recopilación de datos mediante la exclusión voluntaria, lo que deshabilita la recopilación de datos para ellos.

Para más información por favor lea nuestra política de privacidad.

¿Cómo IRONCHIP sabe si es un lugar habitual?

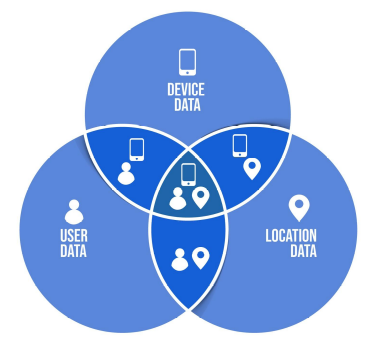

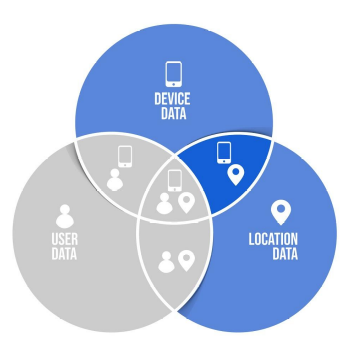

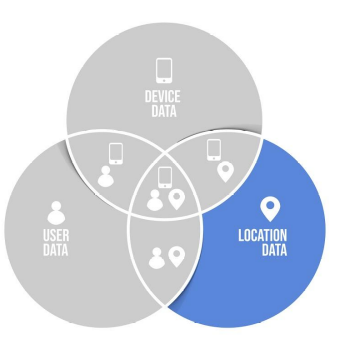

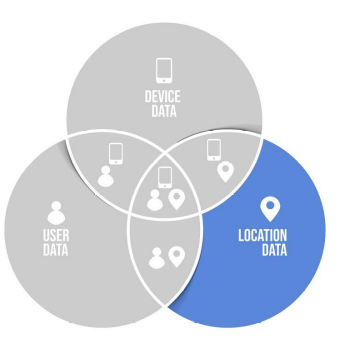

Por repetición, si ya se ha realizado múltiples transacciones correctas desde ese lugar se considerará un lugar habitual para ese usuario/dispositivo. Cada usuario puede tener múltiples lugares seguros/habituales, necesitando de eventos/transacciones recurrentes desde un mismo lugar para catalogarlo como habitual. De esta manera, si tenemos estos tres datos correctamente correlacionados: usuario, dispositivo y localización, verificaríamos que el usuario es quien realmente dice ser y está operando en un lugar habitual.

¿Qué es una Zona Segura?

Es una zona desde la que el usuario suele operar. Una operación fraudulenta tiende a realizarse desde un lugar alejado de las zonas seguras. Esta dimensión se añade a los sistemas de detección del fraude sin que se viole la privacidad del cliente, ya que este sistema no permite la localización inversa. El concepto de Zona Segura también se complementa con el sistema de reconocimiento de dispositivos IRONCHIP, asignando una huella digital vinculada a un dispositivo único y anónimo.

Conceptos

Negocio

Transacción

Cualquier acción iniciada por el cliente que necesite ser analizada para la detección de fraude.

Reporte

El análisis escrito de la transacción que especifica el caso de fraude.

Detalles del reporte

El contexto utilizado para la generación del informe, que incluye:

- La información de usuario, dispositivo y ubicación.

- Transacciones relacionadas (transacciones con usuario, dispositivo o ubicación común)

- Usuarios que han utilizado el mismo dispositivo anteriormente.

- Usuarios que han sido reportados en la misma ubicación anteriormente.

Reportar Caso

Los diferentes resultados que un análisis puede reportar en base a los casos de uso.

Integridad del dispositivo

La información falsa de GPS y Root (o jailbreak) se envía a través del SDK de Ironchip para determinar la integridad del dispositivo.

GPS falso se refiere a aplicaciones móviles que se utilizan para definir una ubicación falsa en el dispositivo de un usuario. Como resultado, las aplicaciones instaladas en el dispositivo recibirán datos de ubicación ilegítimos en lugar de los datos de ubicación reales.

Root (o jailbreak) se refiere al proceso de enraizamiento que permite el acceso completo a todo en su sistema operativo móvil. Acceso completo significa, más específicamente, acceso a permisos que permiten cambiar elementos avanzados en el sistema del dispositivo.

Importante

Consejos: El mayor riesgo de Fake GPS para las empresas es su uso para el fraude, donde las personas pueden, por ejemplo, fingir que residen donde no residen, cometer fraude de identidad y engañar a la inteligencia de mercado al permitir inferencias falsas.

Un teléfono rooteado no puede recibir actualizaciones oficiales, pero al mismo tiempo permite al usuario manipular el dispositivo a voluntad. Los dispositivos modificados pueden contener aplicaciones maliciosas y modificaciones con fines fraudulentos.

Aplicamos diferentes metodologías para identificar datos de GPS falsificados o señales de rooting y jailbreak. Las metodologías utilizadas forman parte de los datos enviados por las APIs de Ironchip en varios de nuestros Casos de Uso.

Identificadores

ID de aplicación

Un ID de la aplicación es el número de identificación que usa el SDK de Ironchip para identificar su aplicación.

Advertencia

Nota: esta identificación es generada por Ironchip y no se puede cambiar.

ID de transacción

El ID de transacción identifica de forma única cada transacción: es un ID generado por los clientes de Ironchip para representar cada transacción única de su aplicación. Es un campo obligatorio para Transaction API y se usa con Report API para rastrear la transacción.

ID de usuario

La ID de usuario identifica de forma única cada cuenta de usuario: es una ID generada por los clientes de Ironchip para representar a cada usuario único de su aplicación. Es un campo obligatorio para la API de transacciones y se utiliza con la API de informes para realizar un seguimiento de quién realiza las transacciones.

Comportamientos

Nuevo Usuario

Advertencias

Intercambio de dispositivos

Este tipo de comportamiento se produce cuando el usuario no utiliza su dispositivo habitual.

Resultado

Advertencia, cambio de dispositivo.

Ejemplo

El usuario realiza una transacción con un nuevo dispositivo.

Requisitos:

- Usuario-1 debe estar registrado

- Se requiere que Dispositivo-2 sea un dispositivo nuevo

Procedimiento

- Usuario-1 inicia sesión y transfiere con Dispositivo-1

- Usuario-1 realiza un inicio de sesión y una transferencia con el Dispositivo-2 desde la Ubicación-1

Cambio de ubicación

Este tipo de comportamiento se produce cuando el usuario no utiliza su ubicación habitual.

Resultado

Advertencia, cambio de ubicación.

Ejemplo

El usuario realiza la transacción desde la ubicación habitual de otro usuario.

Requisitos:

- Usuarior-1 se requiere estar registrado y haber realizado transferencias.

- Usuario-2 es necesario para registrarse con un nuevo dispositivo.

Procedimiento:

- Usuario-1 realiza el inicio de sesión y la transferencia desde la Ubicación-1

- Usuario-2 registrarse con nuevo dispositivo

- User-2 realiza el inicio de sesión y la transferencia desde la misma ubicación que el Usuario-1

Fraudes

Fraude de localización

Ironchip es capaz de detectar fraudes de ubicación. Esto es posible porque cuando se registra una ubicación, se almacena su huella radioeléctrica y siempre estará relacionada con una geoposición. En las siguientes operaciones siempre se compararán estas dos variables y si no coinciden se asumirá que la localización es fraudulenta.

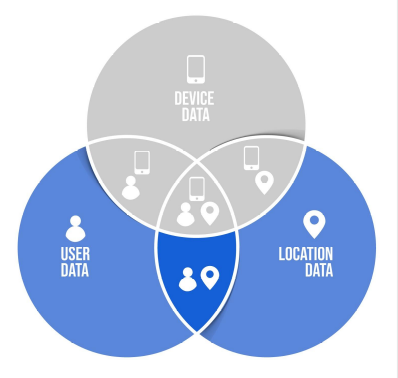

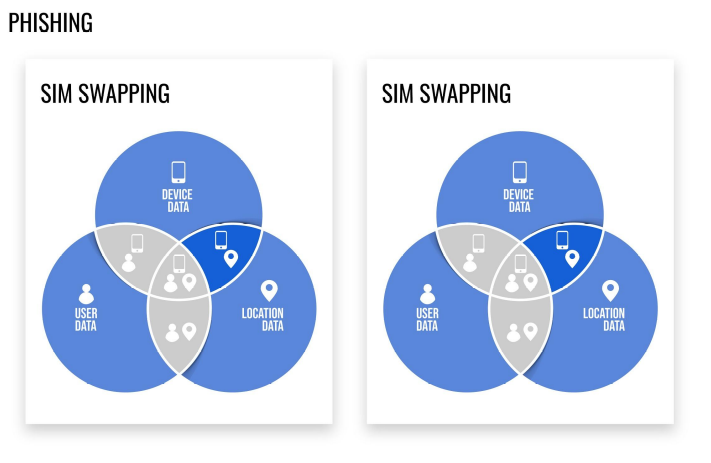

Phising

El phishing es un tipo de ataque de ingeniería social que a menudo se usa para robar datos de usuarios, incluidas las credenciales de inicio de sesión y los números de tarjetas de crédito. Ocurre cuando un atacante defrauda repetidamente mediante SIM Swapping.

Result

Fraud, Phising.

Example

A user makes a transaction with another user’s device and from unusual location.

Requeriments

- User-1 is required to be registered

- User-2 is required to be registered

- Location-3 is required to be a new location

Procedure

- User-1 makes a login and a transfer with Device-1

- User-2 makes a login and a transfer with Device-2

- User-2 makes a login and a transfer with Device-1 from Location-3

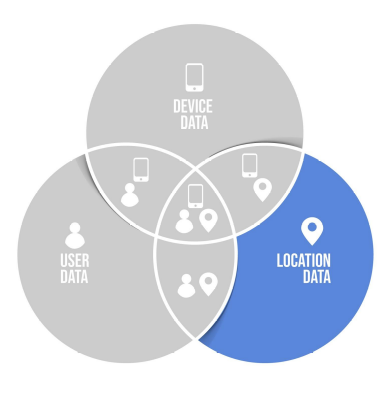

Intercambio de Sim

El fraude de intercambio de SIM es una estafa de apropiación de cuenta que apunta a una debilidad en algunas formas de autenticación de dos factores en las que una llamada o un mensaje de texto enviado a un teléfono móvil es el segundo factor o paso.

Resultado

Fraude, intercambio de SIM.

Ejemplo

Un usuario realiza una transacción con el dispositivo de otro usuario y desde su ubicación habitual.

Requisitos

- Usuario-1 debe estar registrado

- Usuario-2 debe estar registrado

Procedimiento

- Usuario-1 inicia sesión y realiza una transferencia con Dispositivo-1 desde Ubicación-1

- Usuario-2 inicia sesión y realiza una transferencia con Dispositivo-2 desde Ubicación-2

- Usuario-2 inicia sesión y realiza una transferencia con Dispositivo-1 desde Ubicación-1

Identidad Sintética

Fraude de identidad sintética (SIF) es el uso de una combinación de información de identificación personal (PII) para fabricar una persona o entidad con el fin de cometer un acto deshonesto para beneficio personal o financiero; I. mi. una combinación de credenciales fabricadas donde la identidad implícita no está asociada con una persona real.

Resultado

Fraude, identidad sintética.

Ejemplo

Un nuevo usuario se registra utilizando un dispositivo ya registrado por otro usuario.

Requisitos

- Usuario-1 debe estar registrado y haber realizado transferencias

- Se requiere que Usuario-2 se registre con el dispositivo de Usuario-1

Procedimiento

- Usuario-1 inicia sesión y realiza una transferencia con Dispositivo-1

- Usuario-2 registrarse con Dispositivo-1

- Usuario-2 inicia sesión y realiza una transferencia con Dispositivo-1.

Comprender las evaluaciones de riesgos

Integridad del dispositivo

Proporciona información relacionada con el dispositivo, para mostrar si se puede confiar en sus datos.

Evidencia Descripción Valores posibles Root/Jailbreak Informa si este dispositivo tiene acceso root o jailbreak. • Detected

• Not detectedEmulator Informa si este dispositivo es un emulador/simulador. • Detected

• Not detectedGPS spoofing Informa si este dispositivo tiene una aplicación que puede falsificar datos de GPS. • Detected

• Not detectedReputación del dispositivo

Proporciona datos relacionados con la reputación de este dispositivo considerando el efecto de red de ironchip y su comportamiento.

Evidencia Descripción Valores posibles Behavior reputation Informa si este dispositivo tiene un comportamiento sospechoso o es un dispositivo confiable. Suspect: Este dispositivo tiene un comportamiento similar a los dispositivos de alto riesgo, pero no está asociado con ningún fraude conocido.

Allowed: Este dispositivo se configuró como el dispositivo principal de una cuenta.

Unknown: Ironchip no tiene ninguna impresión positiva ni negativa de este dispositivo. En caso de datos insuficientes, esta será la respuesta por defecto.Fraud reputation Informa si este dispositivo fue previamente vinculado a un reporte de fraude o si fue verificado. Confirmed fraud: Este dispositivo está relacionado con fraudes detectados o denunciados anteriormente. Este es un estado global.

Allowed: Su relación con una cuenta determinada se informó como verificada a través de las API de comentarios. Este estado es local para el cliente.

Unknown: Ironchip no tiene una impresión positiva ni negativa de este dispositivo. En casos de datos insuficientes, esta es la respuesta predeterminada.Official store Informa si la aplicación móvil fue instalada desde una tienda oficial como Google Play y App Store. • Yes

• NoComportamiento de ubicación

Proporciona información relacionada con el comportamiento de ubicación del dispositivo y su relación con la cuenta asociada.

Evidencia Descripción Descriptive Location Trusted hotspot Distance from trusted location Informa la distancia del dispositivo a la ubicación más cercana conocida por ser frecuentada por la cuenta asociada. Last location timestamp Informa la marca de tiempo de la ubicación del dispositivo que se considera que coincide con la ubicación de confianza. Sensores de ubicación

Proporciona información relacionada con los sensores del dispositivo que se usaron en la evidencia relacionada con la ubicación.

Evidencia Descripción Valores posibles Location services Informa si los servicios de ubicación están permitidos por el usuario Enabled: El usuario ha permitido que la aplicación acceda a los servicios de ubicación.

Disabled: El usuario ha rechazado la solicitud para acceder a los servicios de ubicación.Sensor match type Informa qué tipo de coincidencia de sensor se usó para comparar los datos de ubicación. GPS: Las comparaciones se pueden hacer mediante datos de GPS.

WiFi: Las comparaciones se pueden hacer mediante sensores WiFi.

Connected WiFi: Las comparaciones se pueden hacer por WiFi conectado por el usuario.

Mobile Networks:Las comparaciones se pueden hacer por redes móviles conectadas.Reputación IP

Proporciona información sobre el comportamiento del dispositivo y la dirección declarada.

Evidencia Descripción Valores posibles Reputation Informa si una dirección IP detectada es sospechosa de ser fraudulenta • High risk

• Medium

• Low riskVPN Informa si una dirección IP detectada estaba pasando por una VPN o Proxy • Detected

• Not detected

• UnknownTOR Informa si una dirección IP detectada estaba pasando por la red TOR • Detected

• Not detected

• Unknown